操作系统加固

1.1 实训说明

1.1.1 实训目的

1. 掌握Windows系统账号口令安全设置方法。

2. 掌握Linux系统中保护root账号的方法。

1.1.2 背景知识

1. 了解windows系统基本知识。

2. 了解Linux系统基础命令。

3. 了解操作系统安全风险。

1.1.3 实习时长

4个学时

1.2 实训环境

实验室学员电脑,能连通实验平台。

【登录实验平台和云主机】

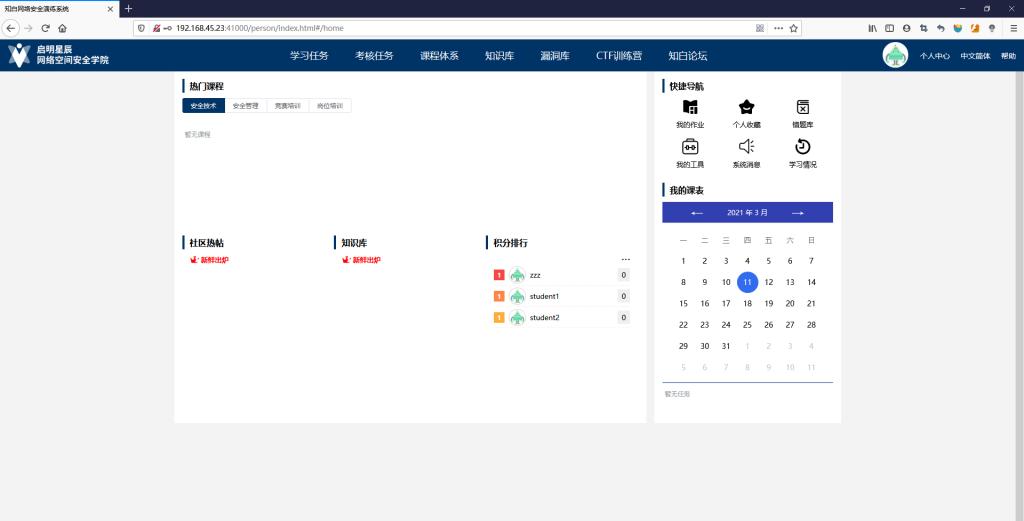

学员使用实验室电脑,在浏览器输入http://x.x.x.x,x.x.x.x为实验平台登录地址,进入登录界面,输入学生账号、密码和验证码。

图1.1-1 登录

登录成功。

图1.1-2 登录成功

启动云主机,进入控制界面。

图1.1-3 登录云平台

输入密码:admin@123,进入平台系统。

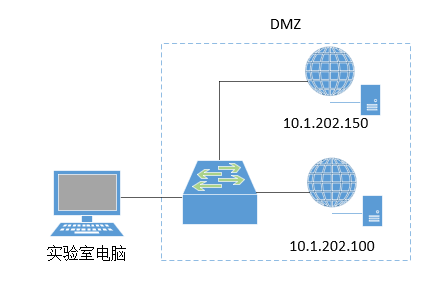

此案例中,使用的是组2的IP地址作为案例,拓扑如下:

图1.1-4 拓扑

1.3 实训内容

实验目标:掌握Windows系统账号口令安全设置方法。

1.3.1 实训准备

确保实验室PC与串口服务器和实验平台服务器网络连通性。

确保windows2008开启。

确保kali能够访问到linux系统。

1.3.2 实训步骤

打开实验环境:

一、Windows系统账号口令安全

1、以管理员身份登录Windows 操作系统。

2、将administrator用户‘重命名’为其他名称。

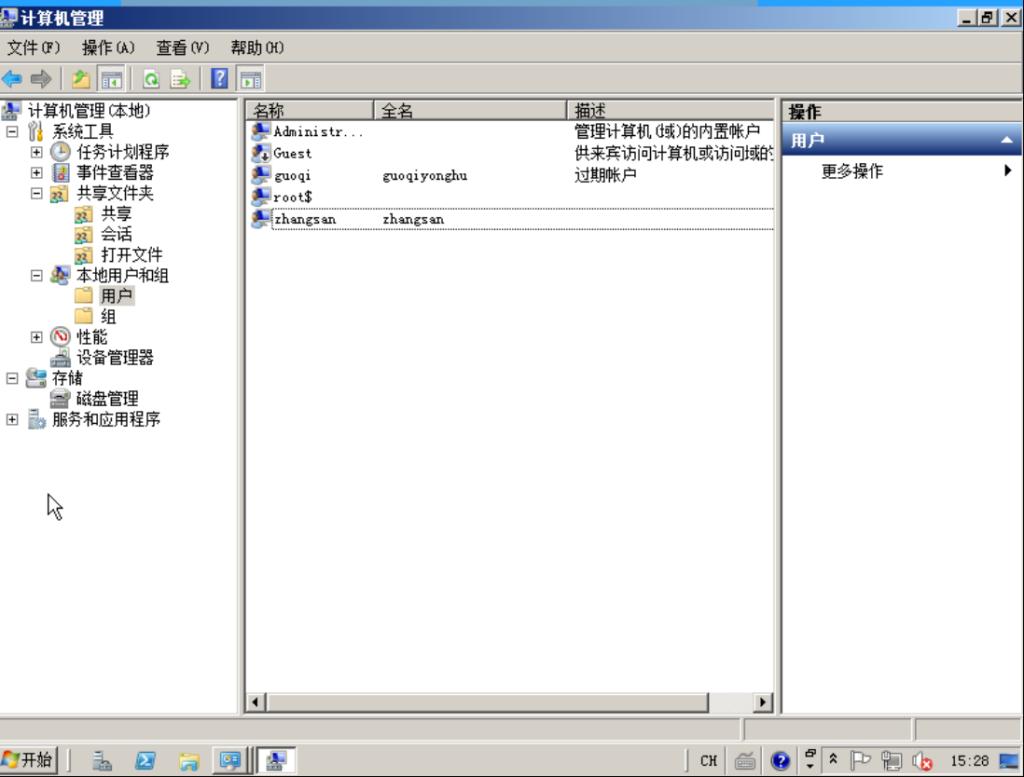

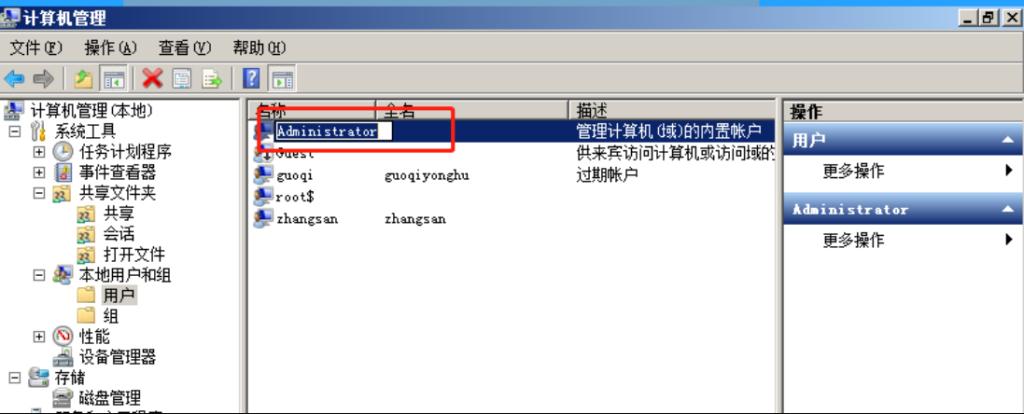

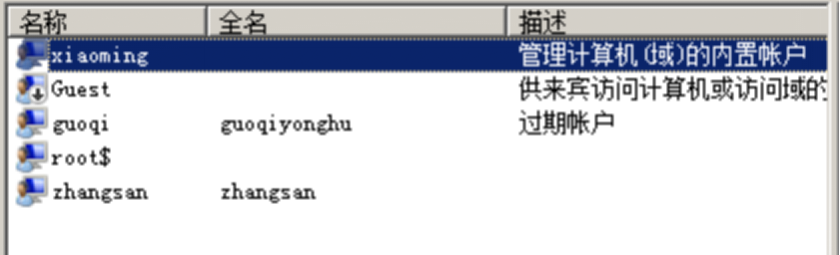

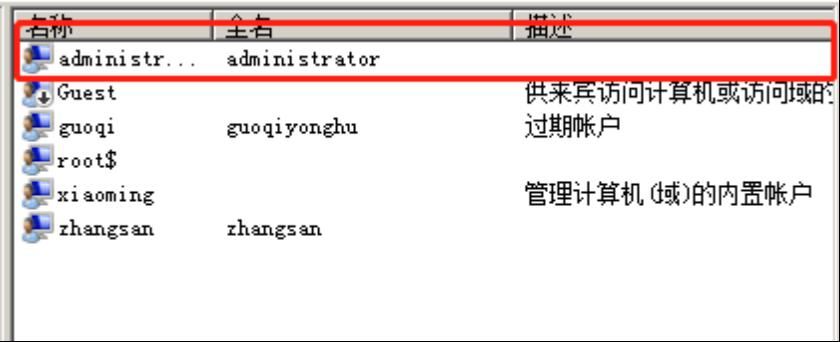

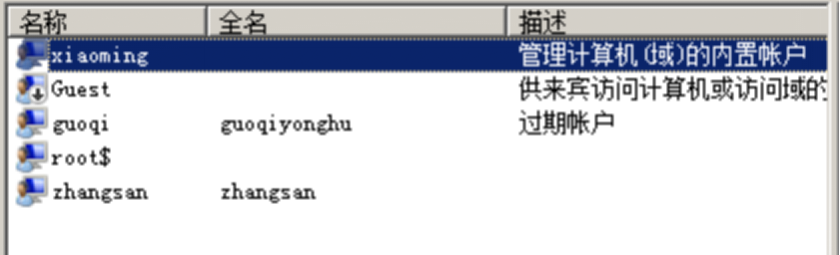

进入‘控制面板’->‘管理工具’->‘计算机管理’,在‘系统工具’->‘本地用户和组’中查看系统帐户信息,在‘Administrator’处右击,选择‘重命名’,重命名为‘xiaoming’。步骤如下所示:

图1.1-5 查看系统帐户

图1.1-6 重命名‘Administrator’

图1.1-7 重命名为‘xiaoming’

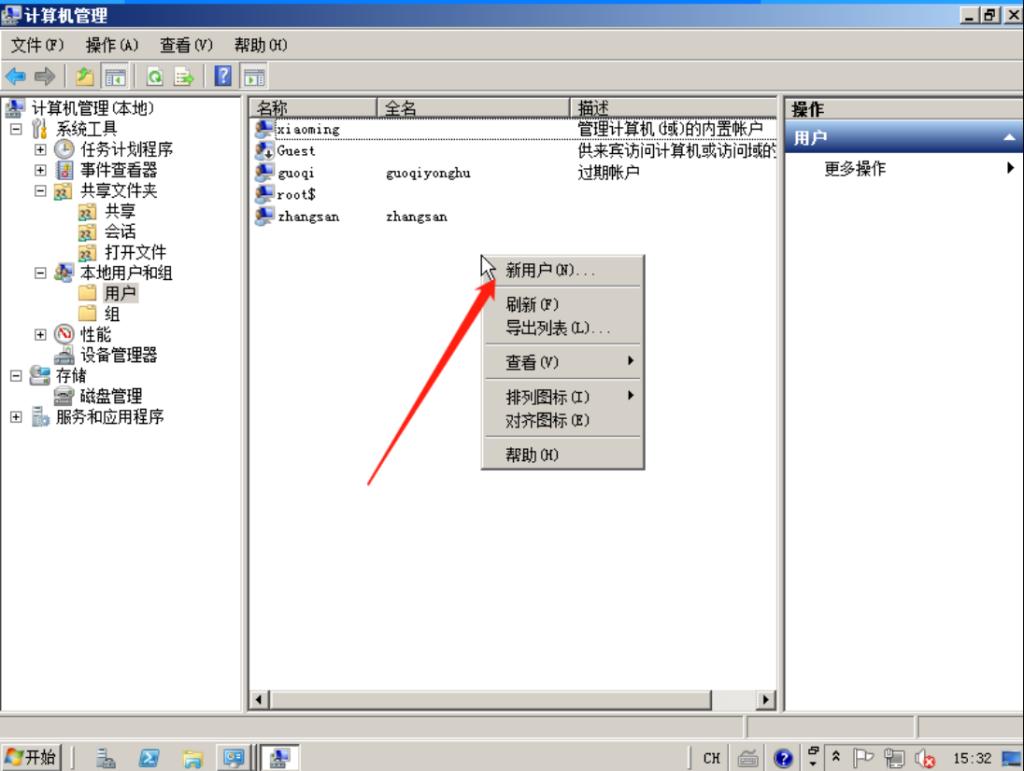

3、新建一个名为administrator的普通用户

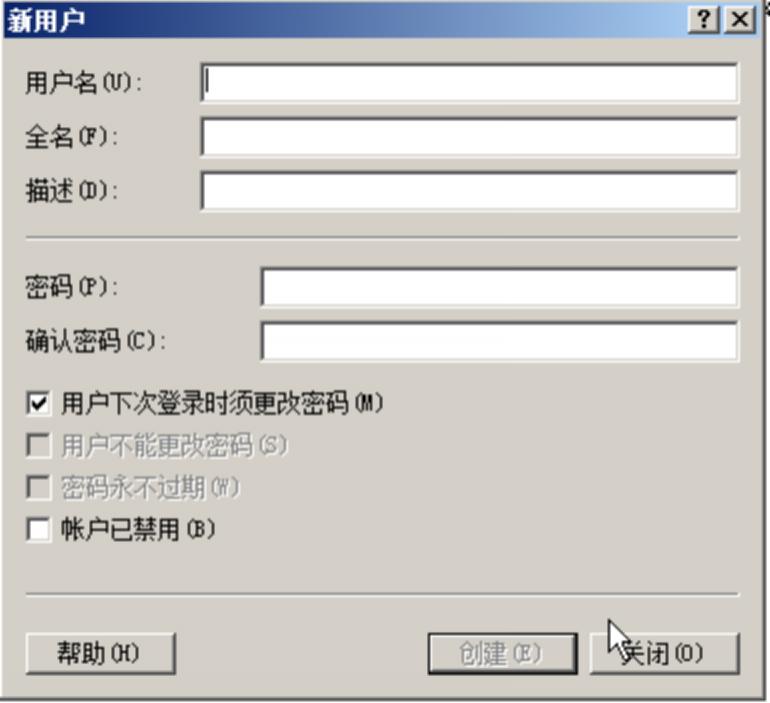

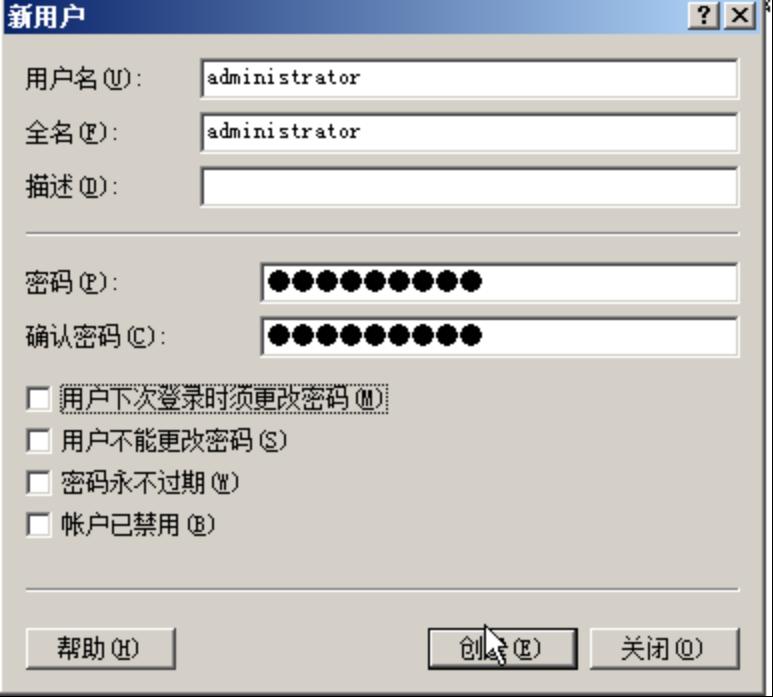

在空白处右击,选择‘新用户(N)’,新建‘administrator’用户,并点击‘创建’,查看用户,多一个普通的administrator用户。步骤如下所示:

图1.1-8 选择‘新用户(N)’

图1.1-9 进入‘新用户(N)’

图1.1-10 新建‘administrator’用户

图1.1-11 普通的administrator用户

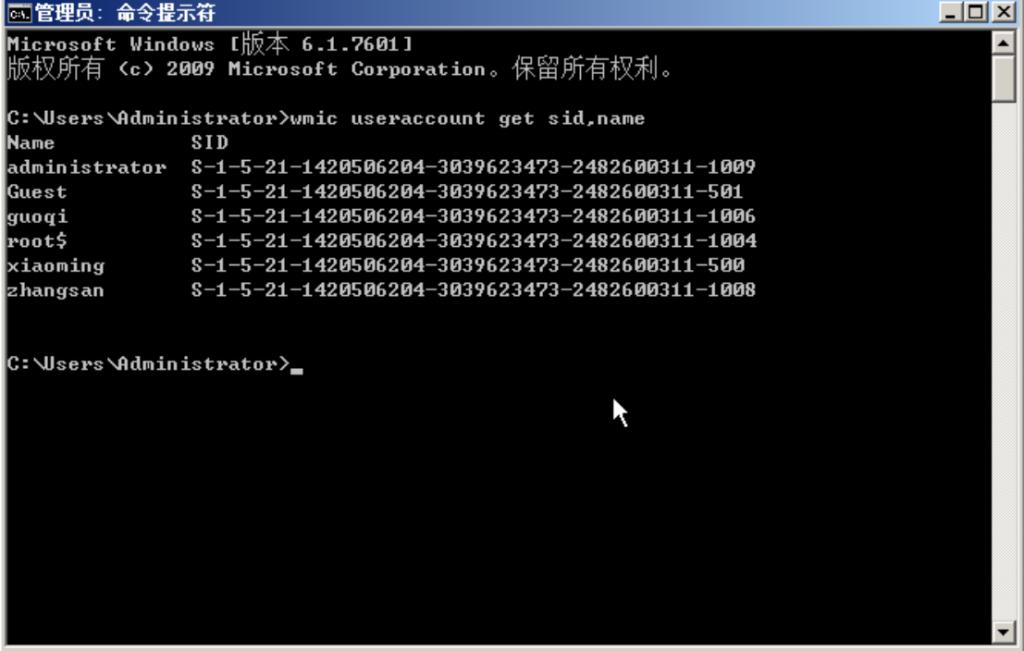

4、 使用命令查看这些用户的SID

进入“开始->运行->cmd”,输入“wmic useraccount get sid,name”。

图1.1-12 查看SID

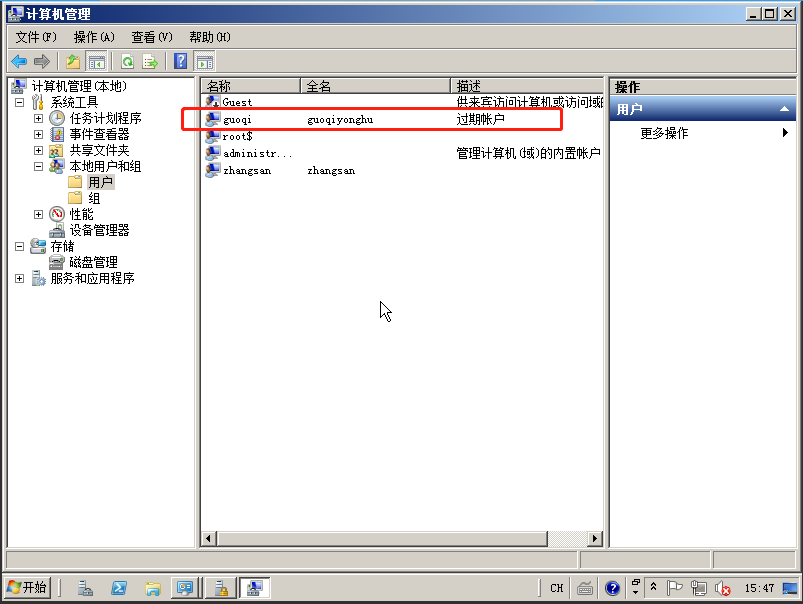

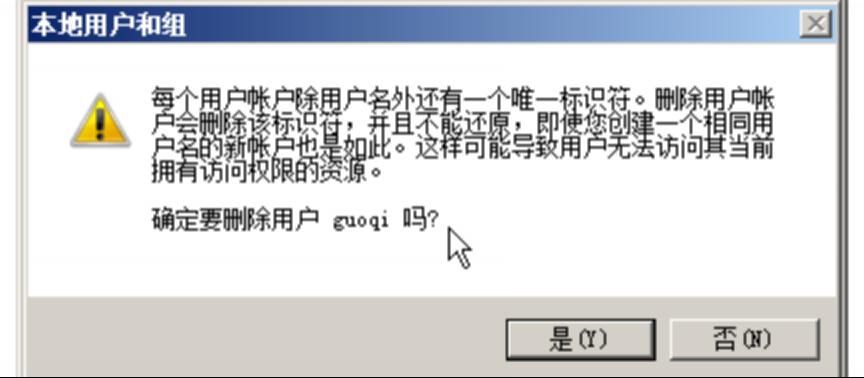

5、删除过期账户guoqi

在‘guoqi’用户处右击,选择‘删除’,点击‘是’后,删除成功。

(a) 右击‘guoqi’删除

(b) 点击‘是’

(c) 删除成功

图1.1-13 删除过期账户

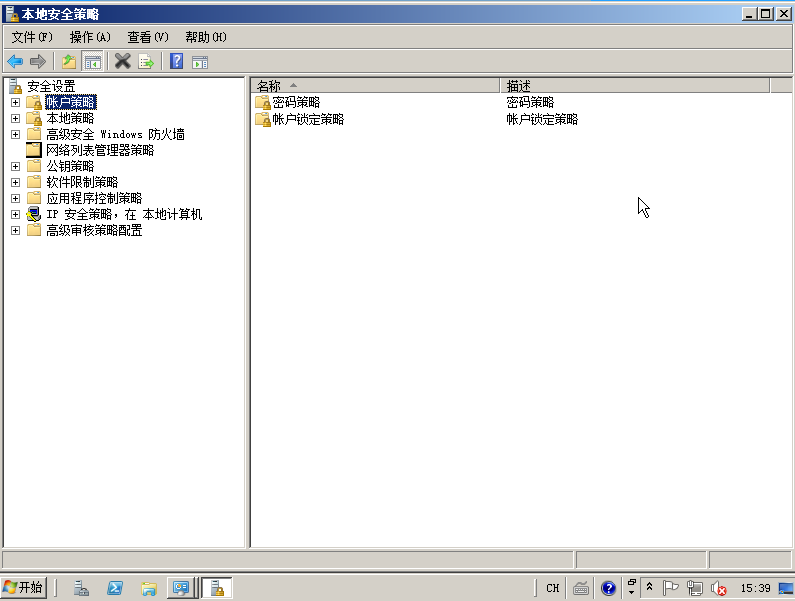

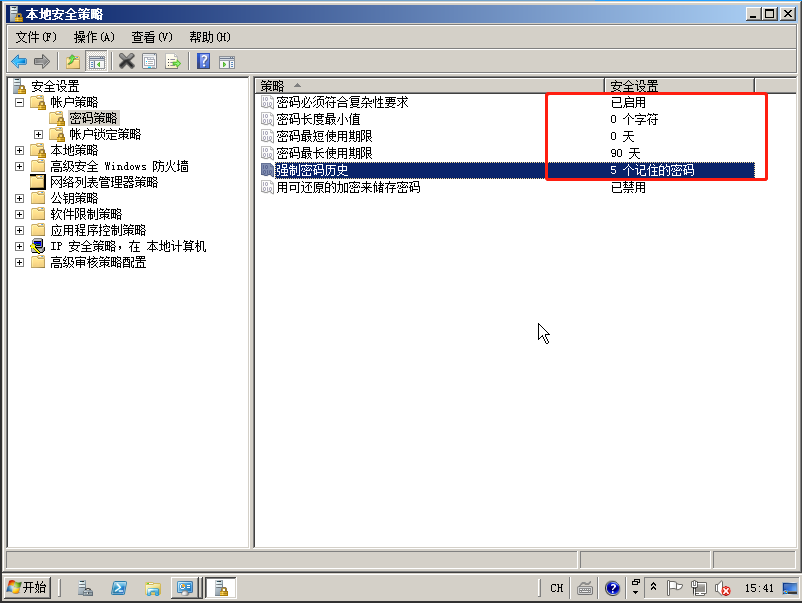

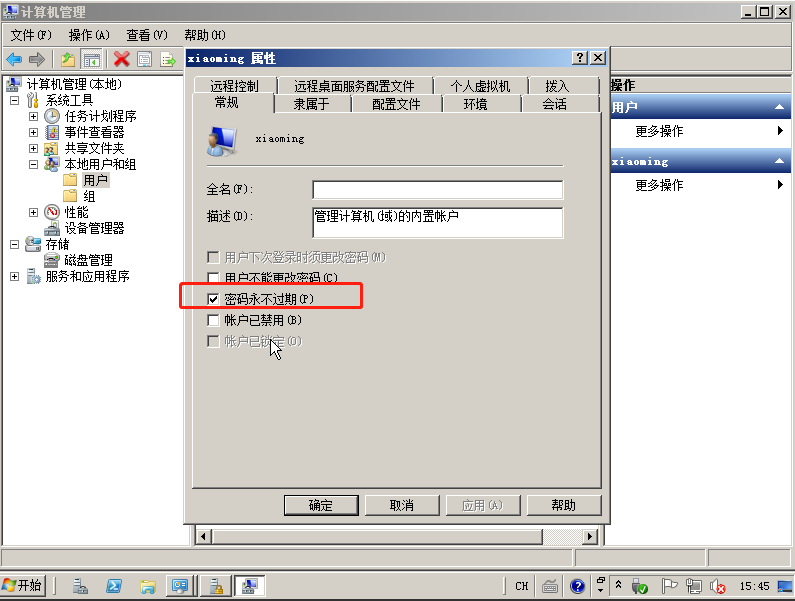

6、进入‘控制面板’->‘管理工具’->‘本地安全策略’->‘安全设置’->‘账户策略’,在‘账户策略’->‘密码策略’中启用‘口令复杂度’,设置‘最长有效期’为90天、‘历史记录策略’为5个,取消“密码永不过期”前的对勾,并点击“确认”。

注意:组策略中的“口令最长有效期”优先级低于用户和组管理器中的“口令永不过期”,只有取消口令永不过期,组策略中设置的口令最长有效期才会生效。

图1.1-14 选择‘账户策略’

图1.1-15 设置‘密码策略’

图1.1-16 取消“密码永不过期”

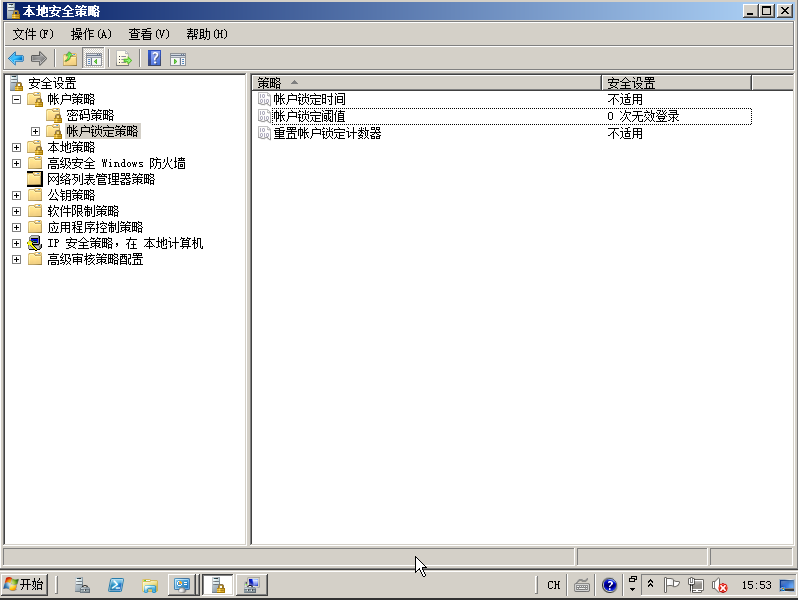

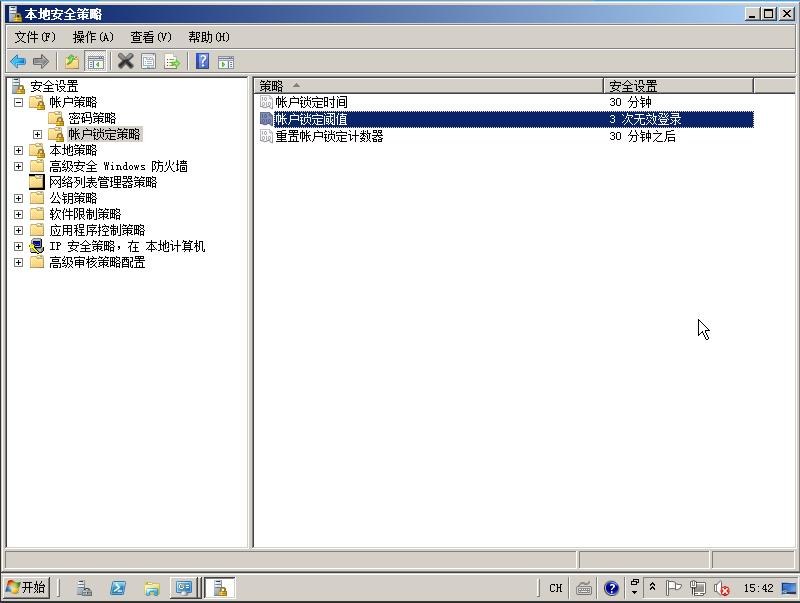

7、‘控制面板’->‘管理工具’->‘本地安全策略’->‘安全设置’->‘账户策略’->‘账户锁定策略’ ,在‘账户锁定策略’中。设置‘账户锁定阈值’为3次无效登录,‘账户锁定时间’为30分钟。步骤如下图所示:

图1.1-17 选择‘账户锁定策略’

图1.1-18 设置‘账户锁定策略’

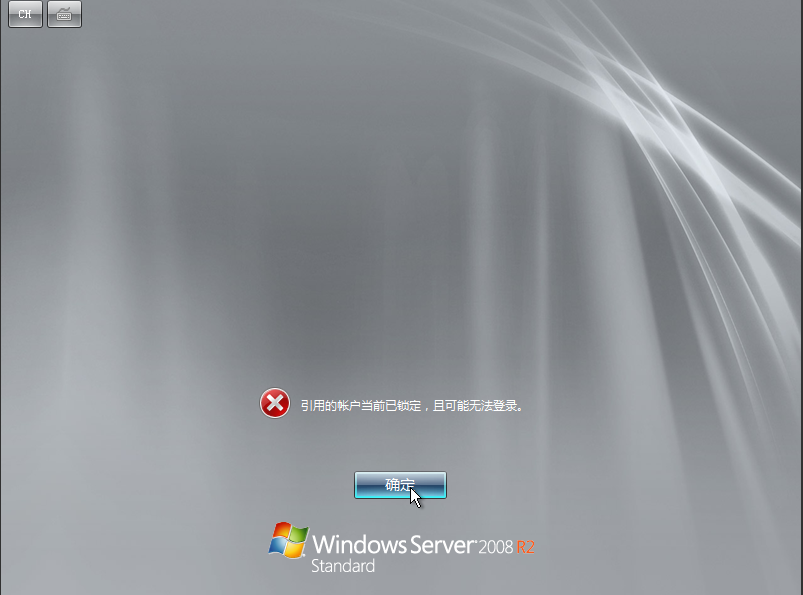

8、使用普通账户登录进行账户锁定验证

尝试登录zhangsan,密码123(错误密码),当输入第四次时,账户将被锁定。步骤如下:

图1.1-19使用错误密码登录‘zhangsan’四次

图1.1-20 账户已被锁定

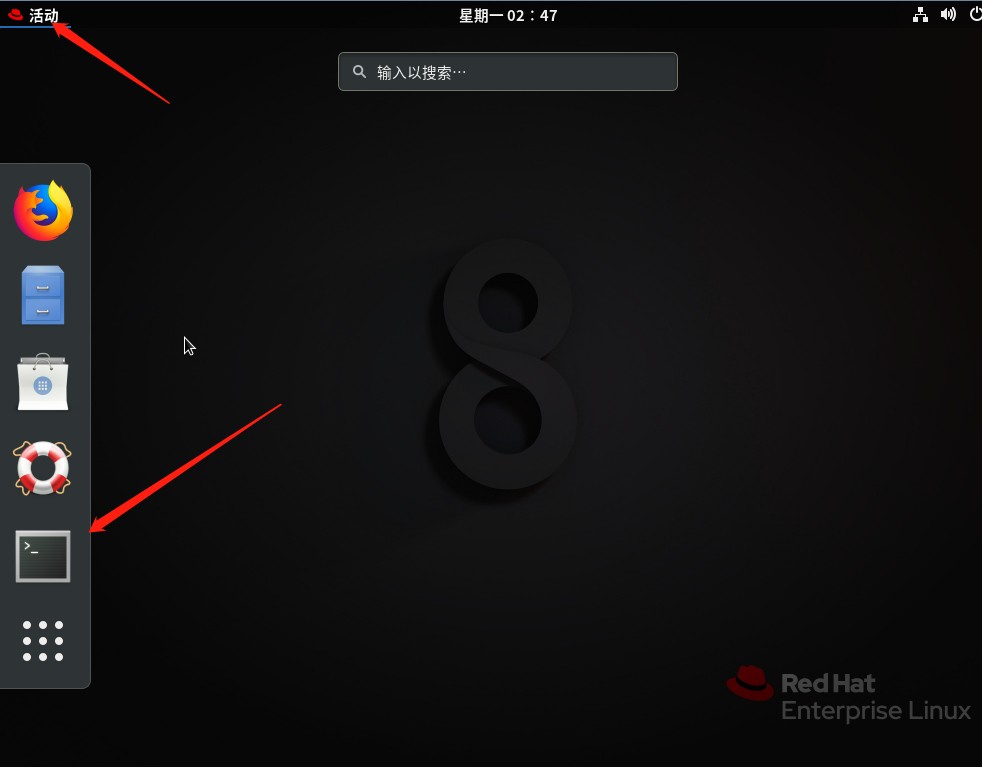

二、配置linux系统IP

登录linux系统,用户名/密码:root/123456。 点击“活动”,点击命令行:

图1.1-21 点击命令行窗口

打开终端命令行:

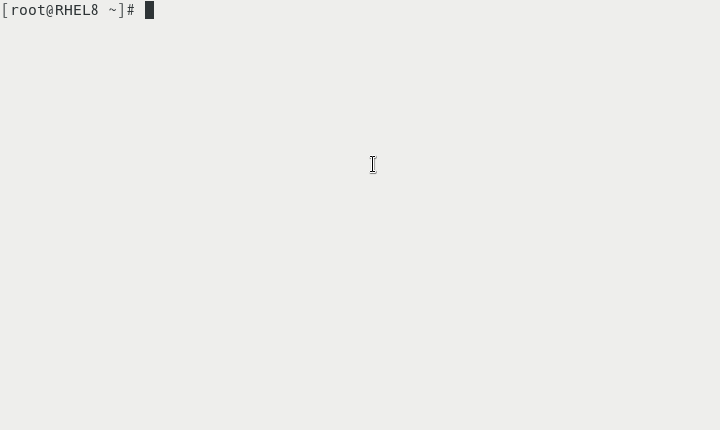

图1.1-22 打开终端

输入:vi /etc/sysconfig/network-scripts/ifcfg-eth0

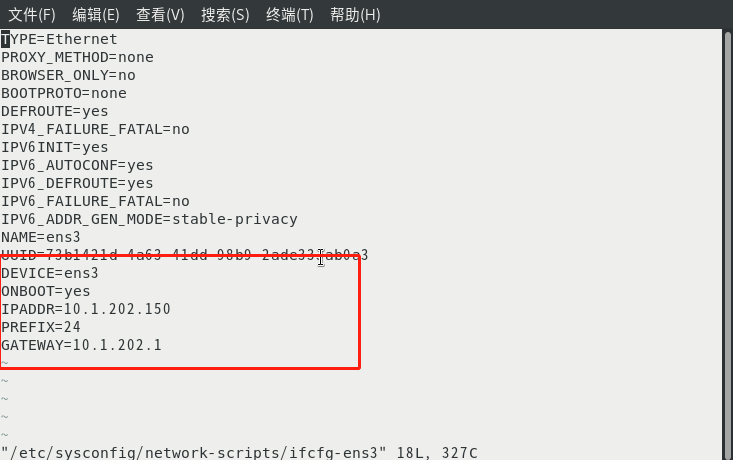

打开文件后,按i健,进入编辑模式,对网卡配置修改如下:

图1.1-23 修改网卡配置

完成编辑后,按ESC健,输入:wq, 按回车健,保存并退出文件。

输入如下命令重启网卡:

/etc/init.d/network restart

三、Linux系统RHEL8 限制root账号

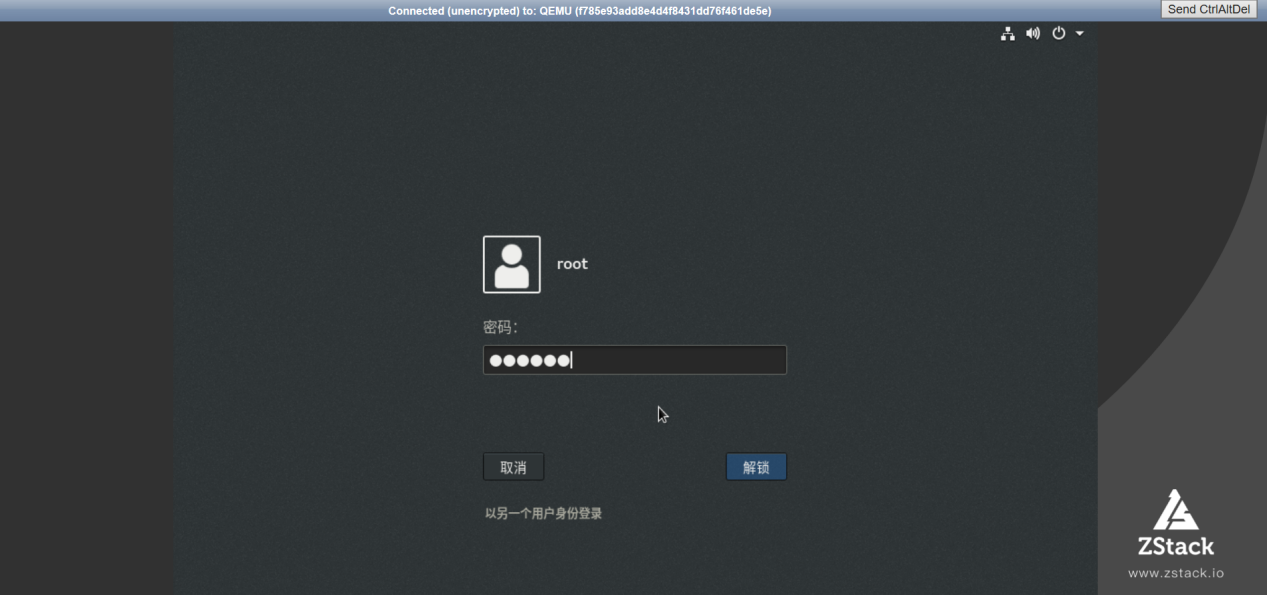

1、以root用户身份登录RHEL8,打开终端,进入页面。输入用户名/密码:root/123456进行登录。

图1.1-24 登录

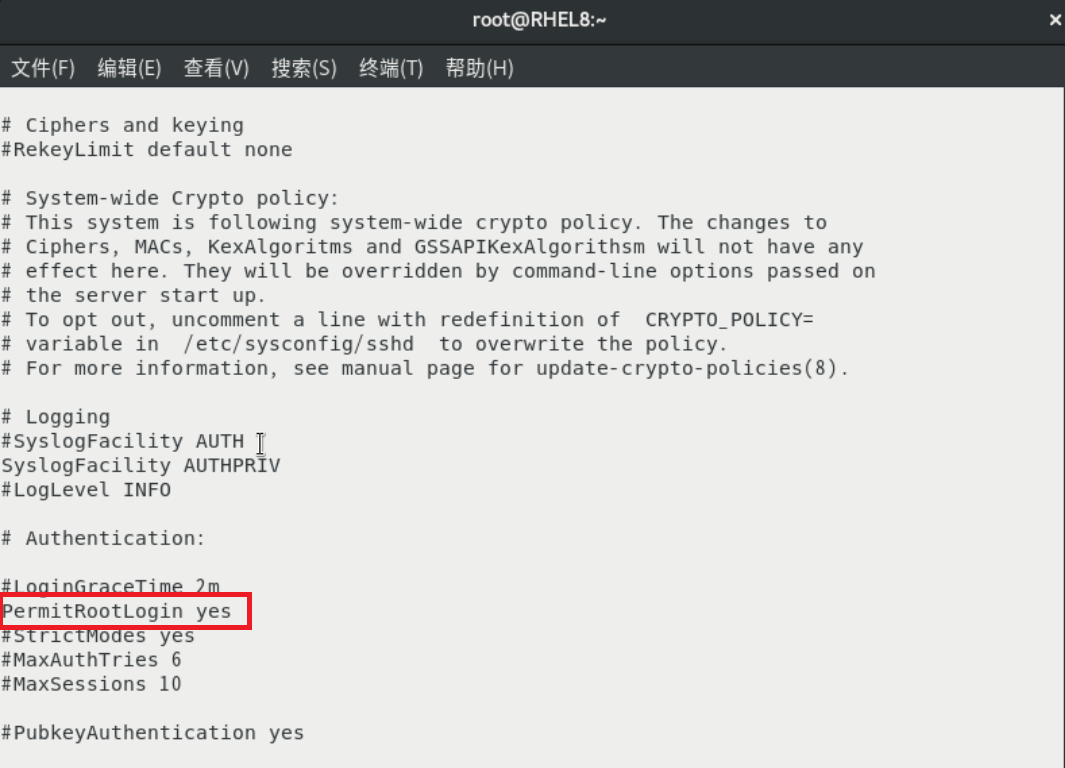

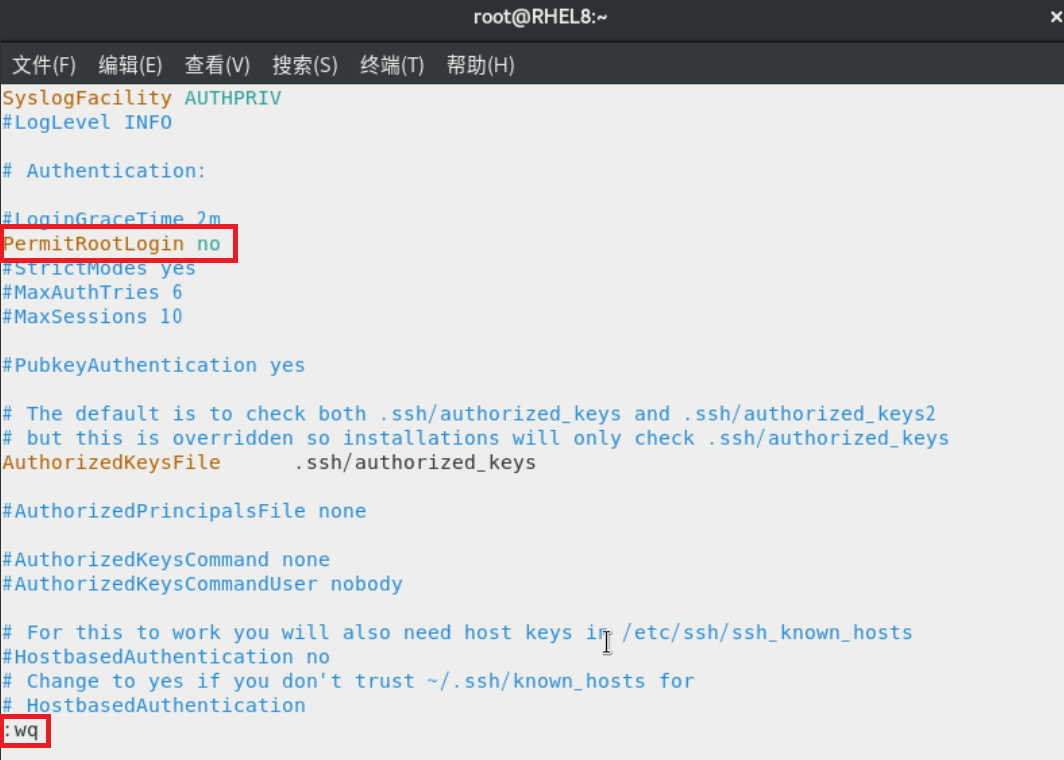

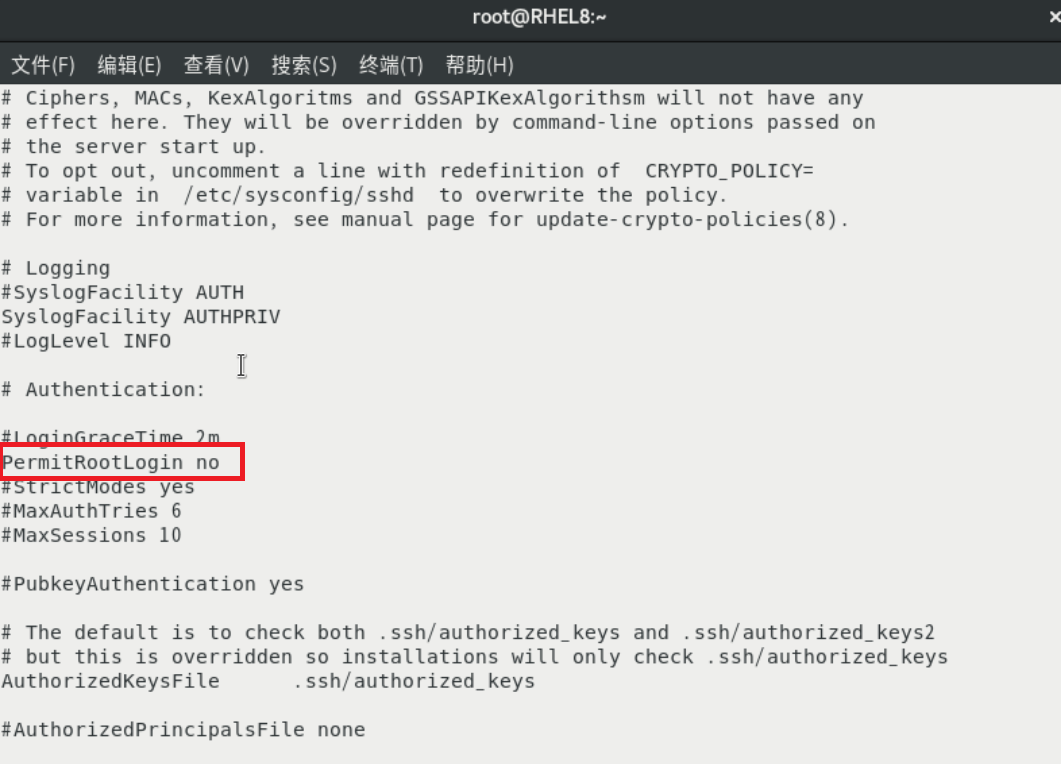

2、输入命令‘cat /etc/ssh/sshd_config’打开并查看/etc/ssh/sshd_config,查看参数‘PermitRootLogin’的值是否为‘no’。若为‘yes’,输入命令进行编辑‘vim /etc/ssh/sshd_config’进行编辑,找到PermitRootLogin参数,按‘a’进入输入模式,将‘yes’改为‘no’。修改成功后按‘Esc’退出编辑模式,输入‘:wq’保存文件并退出。再次输入命令‘cat /etc/ssh/sshd_config’查看,确保PermitRootLogin参数的值为no

图1.1-25 PermitRootLogin参数为‘yes‘

图1.1-26 修改PermitRootLogin参数为‘no’

图1.1-27 确保PermitRootLogin参数为‘no’

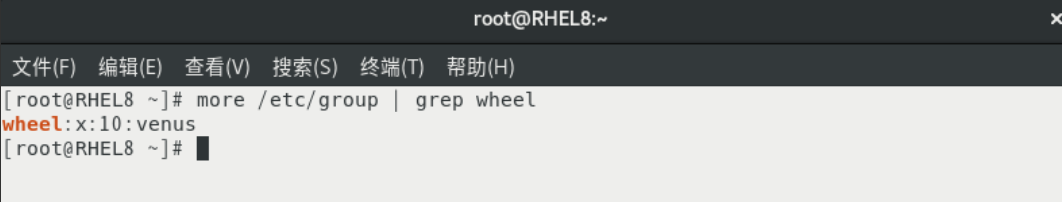

3、输入命令‘more /etc/group | grep wheel’检查wheel组内成员名单。

图1.1-28 wheel组内成员名单

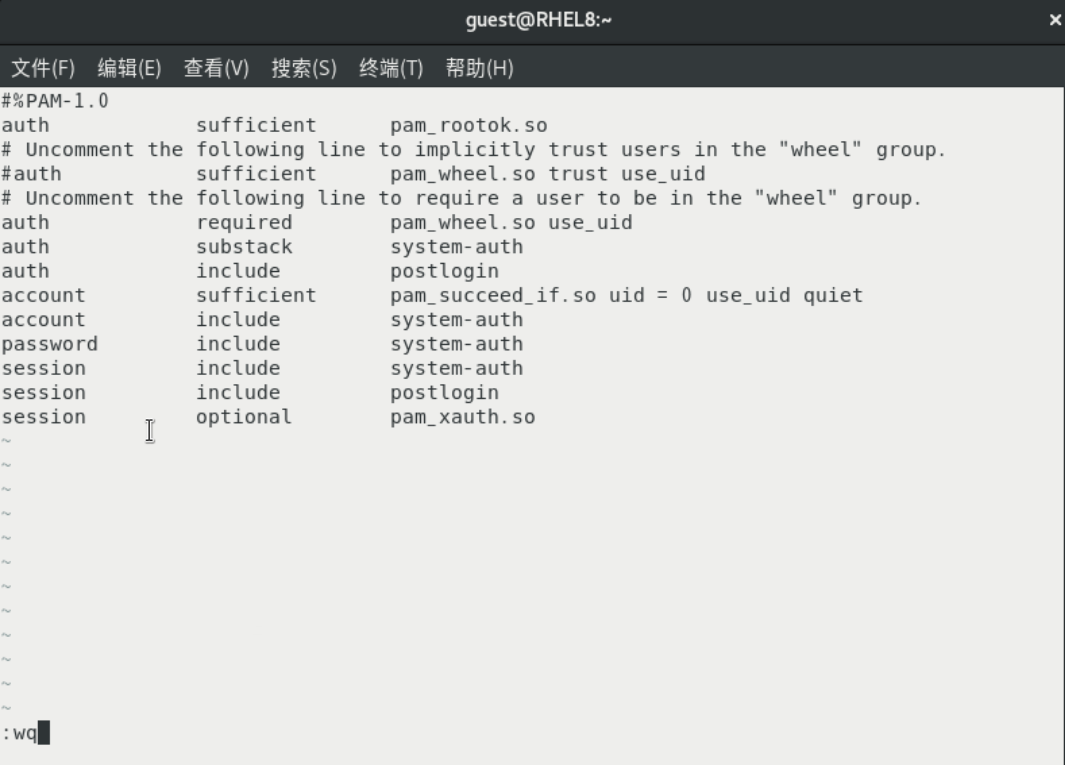

4、输入命令‘vim /etc/pam.d/su’修改/etc/pam.d/su配置,按‘a’进入输入模式,将‘#auth required pam_wheel.so use_uid ’取消注释‘#’,输入命令‘:wq’保存并退出。

图1.1-29 取消注释

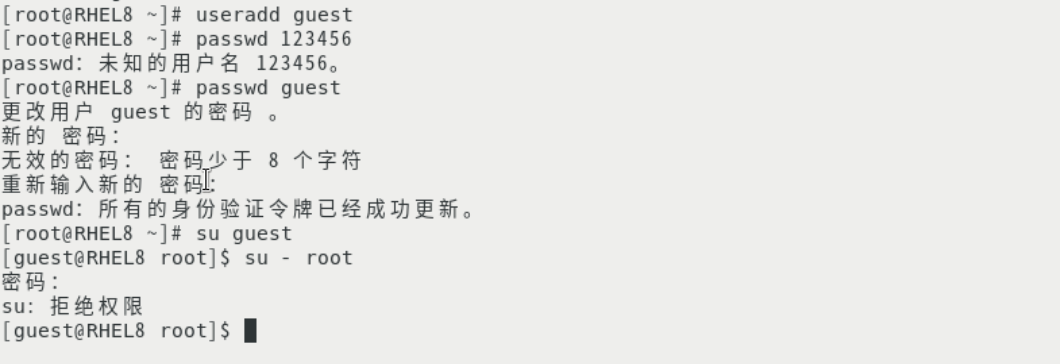

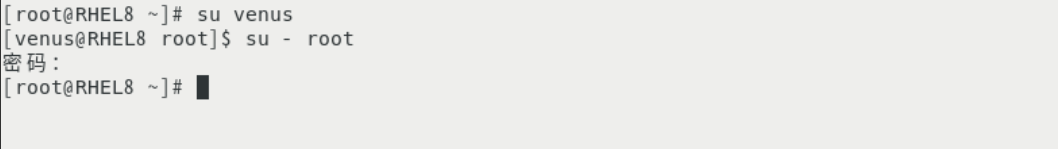

5、此时分别以非wheel组成员和wheel组成员进行登录,使用su命令切换为root,前者将被拒绝。

图1.1-30 非wheel组成员登录失败

图1.1-31 wheel组成员登录成功

1.4 总结与思考

账户和口令是登录系统的基础,也是众多黑客程序攻击和窃取的对象。因此,系统账户和口令的安全是非常重要的,也是可以通过合理设置来实现的。普通常常在安装系统后长期使用系统的默认设置,忽视了Windows系统默认设置的不安全性,而这些不安全性常常被攻击者利用,通过各种手段获得合法的账户,进一步破解口令。