通信传输实验

1.1 实训说明

1.1.1 实训目的

1. 掌握IPsec VPN、SSL VPN的应用场景。

2. 掌握配置IPsec VPN、SSL VPN的方法。

1.1.2 背景知识

1. 了解VPN技术原理。

2. 了解密码学基本概念。

3. 了解IPsec VPN、SSL VPN的应用场景。

1.1.3 实习时长

2个学时

1.2 实训环境

【登录防火墙】

学员使用实验室电脑,能连通防火墙。

表1.1-1 实验规划

防火墙Console登录方式为:实验室电脑cmd下连接串口服务器IP和对应端口号 |

防火墙1 |

telnet x.x.x.x 4001 |

防火墙9 |

telnet x.x.x.x 4009 |

防火墙2 |

telnet x.x.x.x 4002 |

防火墙10 |

telnet x.x.x.x 4010 |

防火墙3 |

telnet x.x.x.x 4003 |

防火墙11 |

telnet x.x.x.x 4011 |

防火墙4 |

telnet x.x.x.x 4004 |

防火墙12 |

telnet x.x.x.x 4012 |

防火墙5 |

telnet x.x.x.x 4005 |

防火墙13 |

telnet x.x.x.x 4013 |

防火墙6 |

telnet x.x.x.x 4006 |

防火墙14 |

telnet x.x.x.x 4014 |

防火墙7 |

telnet x.x.x.x 4007 |

防火墙15 |

telnet x.x.x.x 4015 |

防火墙8 |

telnet x.x.x.x 4008 |

防火墙16 |

telnet x.x.x.x 4016 |

【登录实验平台和云主机】

学员使用实验室电脑,登录实验平台中的主机,步骤如下:

步骤1:在浏览器输入http://x.x.x.x,x.x.x.x为实验平台登录地址,进入登录界面。

步骤2:输入学生账号、密码及验证码,登录实验平台。

步骤3:启动云主机,进入云主机登录界面,输入密码admin@123,进入云主机。

(a) 实验平台登录界面

(b) 实验平台登录成功界面

(c) 云主机登录界面

图1.1-1 登录实验平台和云主机

【实验拓扑】

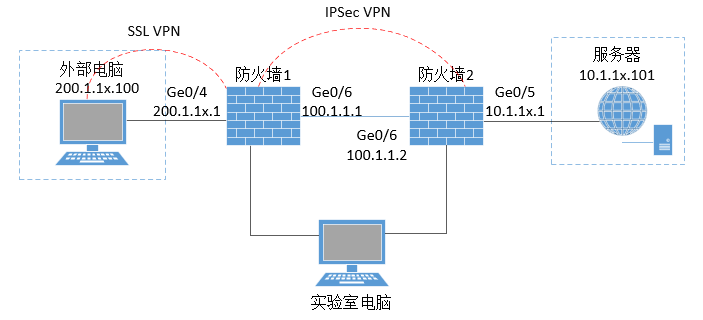

图1.1-2 VPN组网

拓扑说明:

防火墙管理IP需要老师根据学校实验室IP规划进行划分,此案例中使用10.18.112.1x作为举例。

x代表01-16,分别代表1-16共16个组,IP与组的对应关系如下:

表1.1-2 对应关系

1组、2组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.101.100 |

200.1.101.1 |

100.1.1.1 |

100.1.1.2 |

10.1.102.1 |

10.1.102.101 |

100.2.2.1-100.2.2.100 |

3组、4组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.103.100 |

200.1.103.1 |

100.1.1.1 |

100.1.1.2 |

10.1.104.1 |

10.1.104.101 |

100.2.2.1-100.2.2.100 |

5组、6组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.105.100 |

200.1.105.1 |

100.1.1.1 |

100.1.1.2 |

10.1.106.1 |

10.1.106.101 |

100.2.2.1-100.2.2.100 |

7组、8组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.107.100 |

200.1.107.1 |

100.1.1.1 |

100.1.1.2 |

10.1.108.1 |

10.1.108.101 |

100.2.2.1-100.2.2.100 |

9组、10组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.109.100 |

200.1.109.1 |

100.1.1.1 |

100.1.1.2 |

10.1.110.1 |

10.1.110.101 |

100.2.2.1-100.2.2.100 |

11组、12组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.111.100 |

200.1.111.1 |

100.1.1.1 |

100.1.1.2 |

10.1.112.1 |

10.1.112.101 |

100.2.2.1-100.2.2.100 |

13组、14组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.113.100 |

200.1.113.1 |

100.1.1.1 |

100.1.1.2 |

10.1.114.1 |

10.1.114.101 |

100.2.2.1-100.2.2.100 |

15组、16组 |

外部电脑 |

防火墙1GE0/4 |

防火墙1GE0/6 |

防火墙2GE0/6 |

防火墙2GE0/5 |

服务器 |

SSL VPN地址池 |

200.1.115.100 |

200.1.115.1 |

100.1.1.1 |

100.1.1.2 |

10.1.116.1 |

10.1.116.101 |

100.2.2.1-100.2.2.100 |

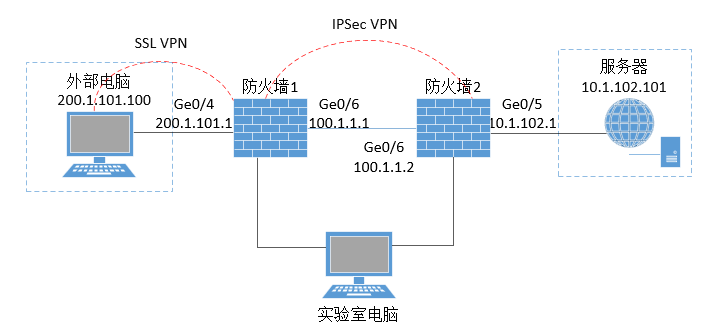

此案例中,使用的是组1、2的IP地址作为案例,拓扑如下:

图1.1-3 VPN组网

1.3 实训内容

实验目标:在防火墙1和防火墙2之间建立IPsec VPN,外部电脑和防火墙1之间建立SSL VPN,外部电脑与服务器之间实现安全通信传输。

1.3.1 实训准备

确保实验室PC与串口服务器和实验平台服务器网络连通性。

老师为16台防火墙分配不同的管理IP地址。

1.3.2 实训步骤

一、通过Console管理防火墙

1、Console登录防火墙1,输入用户名/密码登录防火墙1命令行管理界面;

实验室电脑执行cmd命令,通过telnet x.x.x.x 串口号命令连接防火墙1,x.x.x.x和串口号为老师指定串口服务器IP地址和端口号。

C:\Users\Administrator>telnet x.x.x.x 4001

Console登录防火墙1,用户名/密码:admin/fw.admin

Username:admin

Password:

host>

2、进入ge0/1接口,配置管理IP并开启Ping和HTTPS管理方式;

host> enable

host# configure terminal

host(config)# interface ge0/1

host(config-ge0/1)# ip address 10.18.112.101/24

host(config-ge0/1)#allow ping

host(config-ge0/1)#allow https

3、相同步骤,通过Console登录防火墙2,输入用户名密码:admin/fw.admin,进入ge0/1接口,配置管理IP并开启Ping和HTTPS管理方式。

Username:admin

Password:

host> enable

host# configure terminal

host(config)# interface ge0/1

host(config-ge0/1)# ip address 10.18.112.102/24

host(config-ge0/1)#allow ping

host(config-ge0/1)#allow https

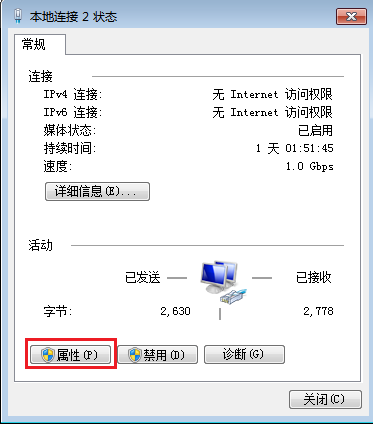

二、配置云主机IP地址

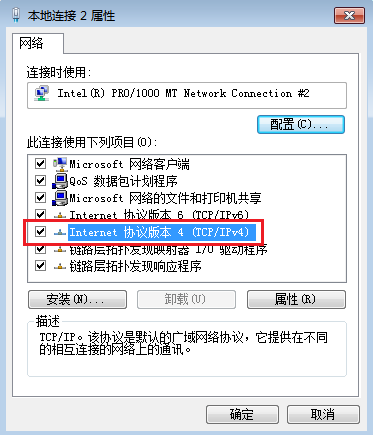

学生进入实验平台,登录‘外部电脑’,打开‘开始’-‘控制面板’-‘网络和Internet’-‘网络和共享中心’,点击对应连接,此案例中为‘本地连接2’,点击【属性】,双击‘Internet 协议版本4 (TCP/IPv4)’,选择‘使用下面的IP地址’,输入IP地址200.1.101.100,子网掩码255.255.255.0,默认网关200.1.101.1,点击【确定】,完成IP地址配置。

(a) 打开‘网络和共享中心’

(b) 点击【属性】

(c) 双击‘Internet 协议版本4 (TCP/IPv4)’

(d) 手动配置IP地址

图1.1-4 配置‘外部电脑’IP地址

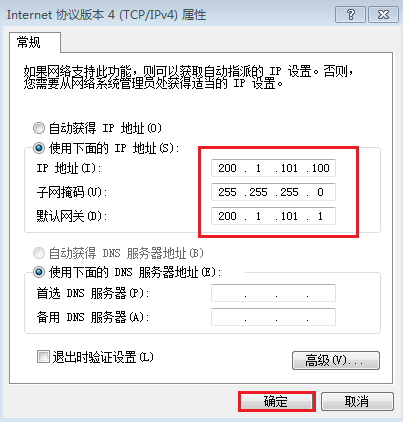

相同步骤配置‘服务器’的IP地址。‘服务器’IP地址10.1.102.101,子网掩码255.255.255.0,默认网关10.1.102.1。

图1.1-5 配置‘服务器’IP地址

三、配置防火墙1

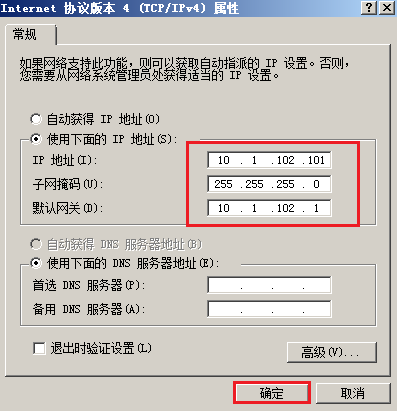

1、 使用浏览器通过HTTPS的方式管理防火墙1。

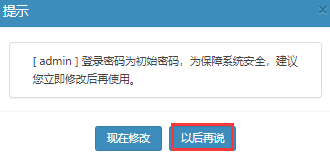

在浏览器的地址栏中输入https://10.18.112.101,通过用户名admin/密码fw.admin登录防火墙的web管理界面,不修改初始密码;

(a) web登录界面

(b) 不修改密码

图1.1-6 登录防火墙1的web管理界面

2、 配置防火墙接口ge0/4、ge0/6的IP地址。

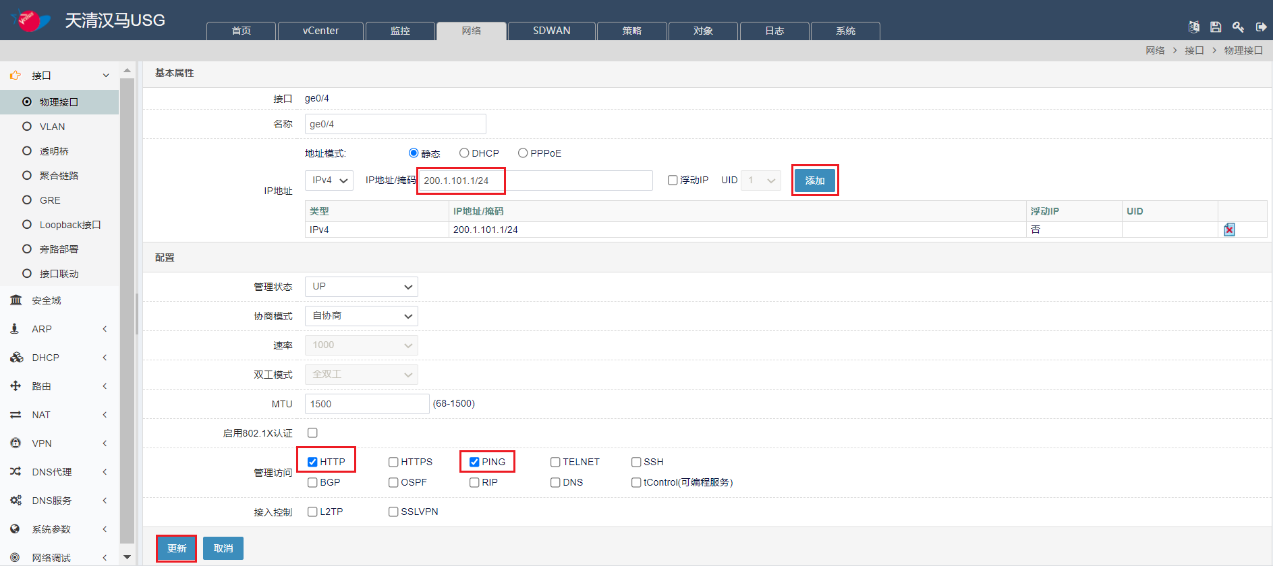

选择‘网络’-‘接口’-‘物理接口’,点击ge0/4接口,在‘IP地址/掩码’中输入200.1.101.1/24, 点击【添加】。

管理访问选择HTTP、PING,点击【更新】,完成接口ge0/4的IP地址配置。

相同步骤配置ge0/6接口IP为100.1.1.1/24。

图1.1-7 配置ge0/4接口IP地址

图1.1-8 配置ge0/6接口IP地址

3、选择‘对象’-‘地址对象’-‘地址节点’,点击‘新建’,分别配置“外部电脑”和“服务器”地址对象。

图1.1-9 新建地址对象

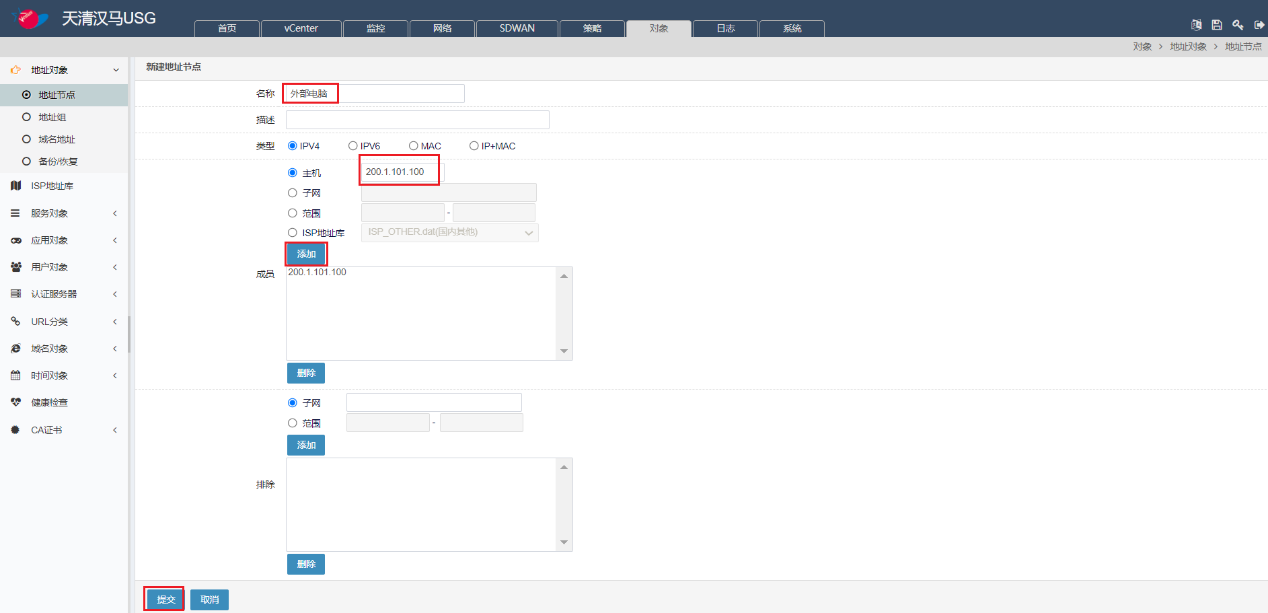

4、名称输入“外部电脑”,主机输入“200.1.101.100”,点击【添加】,点击【提交】,完成“外部电脑”地址对象创建。

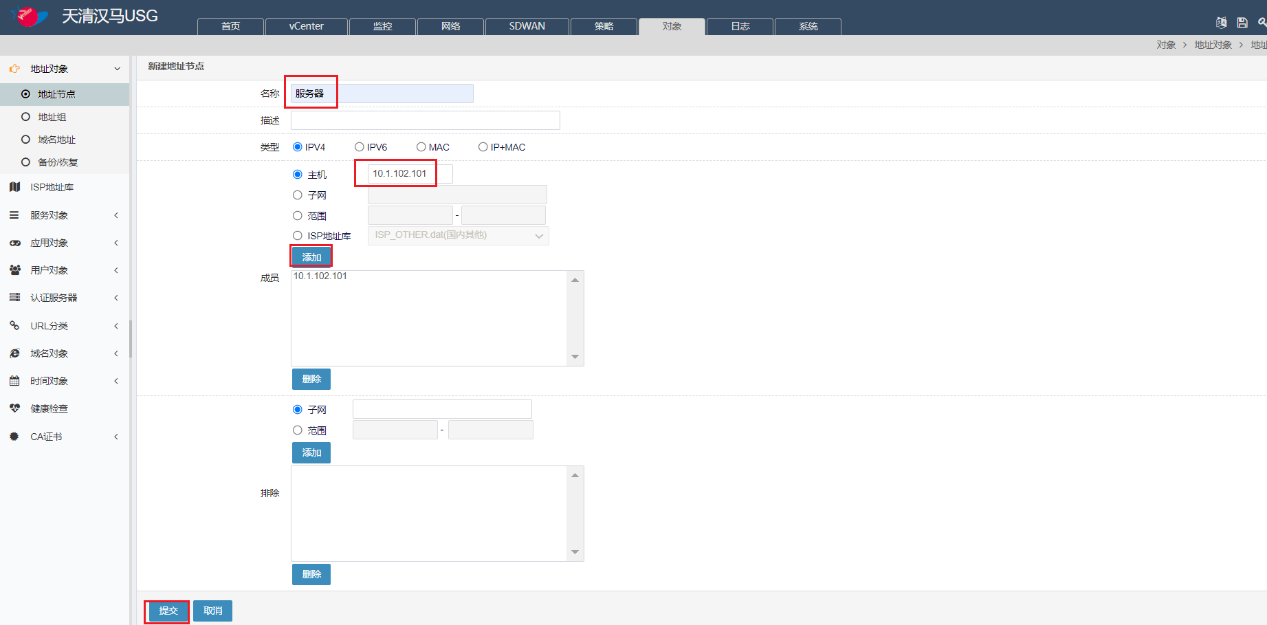

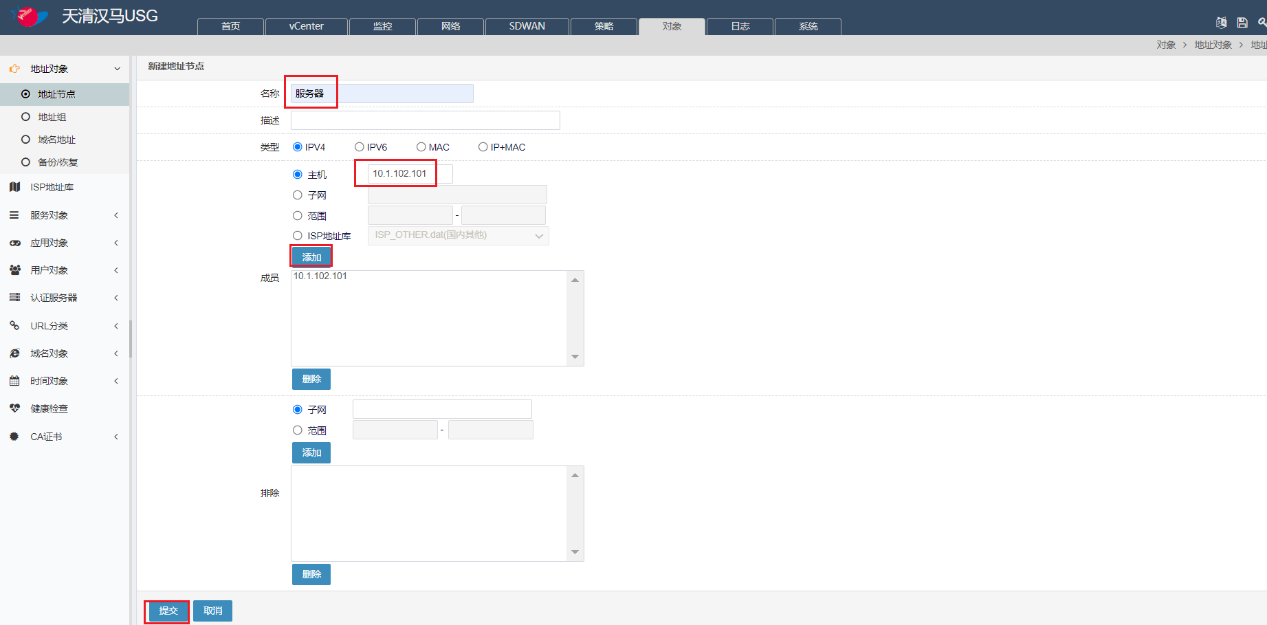

相同步骤创建“服务器”地址对象,主机输入“10.1.102.101”。

(a) 创建“外部电脑”地址对象

(b) 创建“服务器”地址对象

图1.1-10 创建地址对象

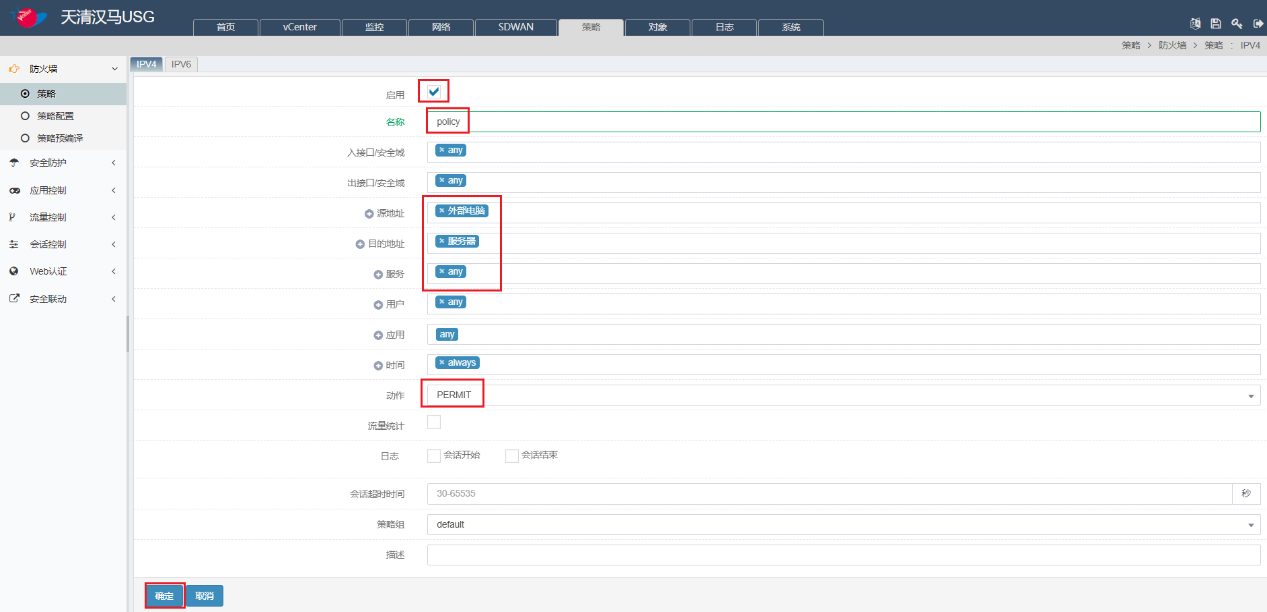

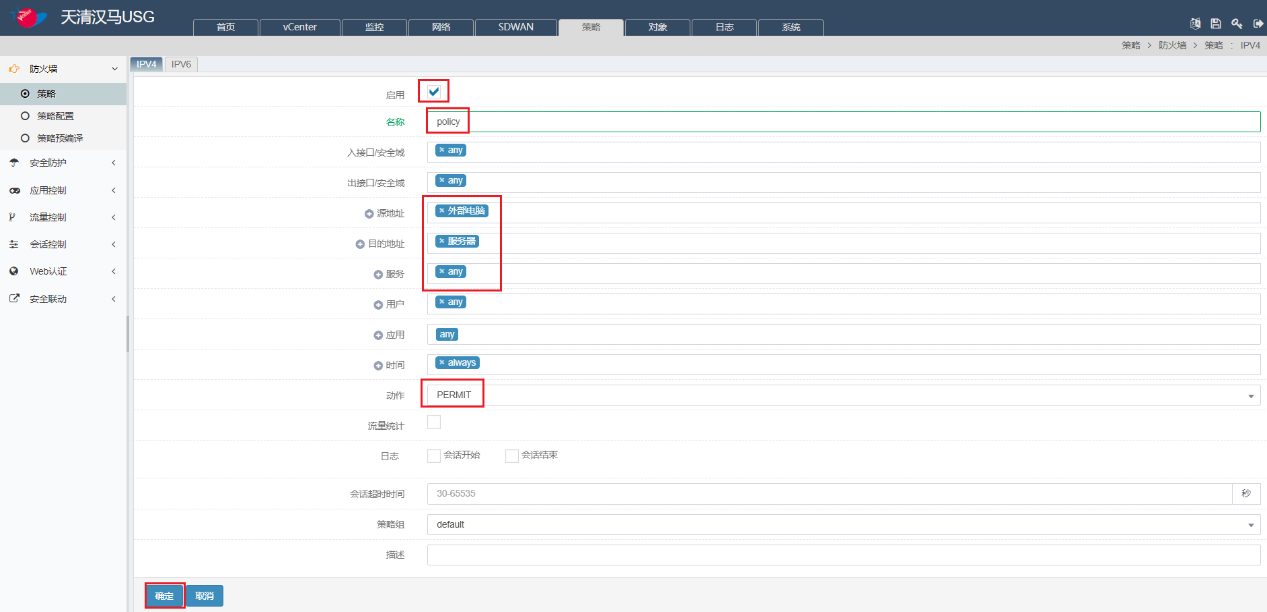

5、选择‘策略’-‘防火墙’-‘策略’,点击【新建策略】,勾选‘启用’, 名称输入“policy”,源地址选择“外部电脑”,目的地址选择“服务器”,服务选择‘any’,动作选择‘PERMIT’,点击【确定】,“policy”策略创建成功。

(a) 新建策略

(b) 配置策略

图1.1-11 新建策略

6、选择‘网络’-‘路由’-‘静态路由’,点击【新建】,IP地址/掩码输入10.1.102.0/24,下一跳地址输入100.1.1.2,点击【提交】,配置静态路由。

(a) 点击新建

(b) 配置下一跳地址

图1.1-12 创建静态路由

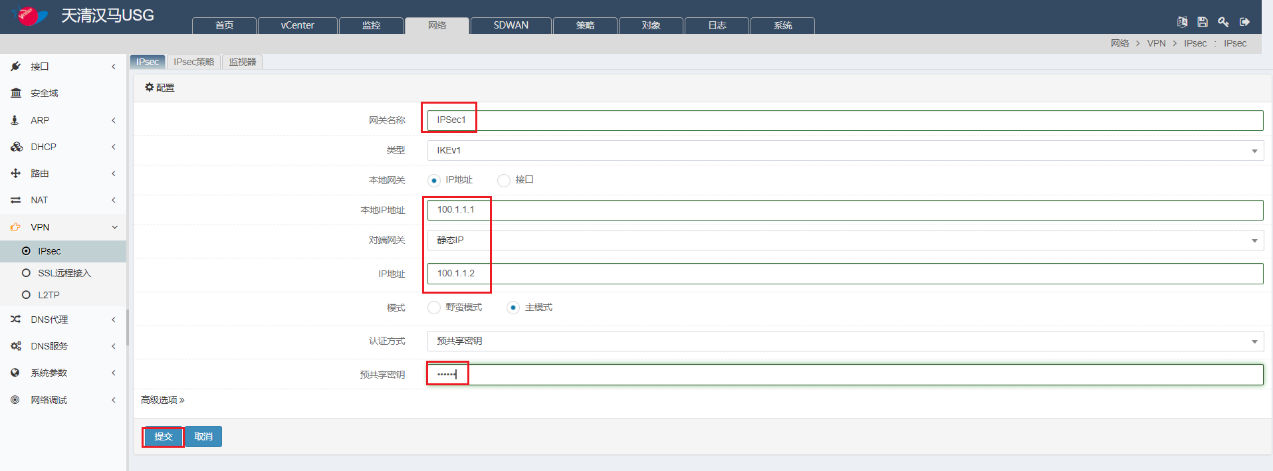

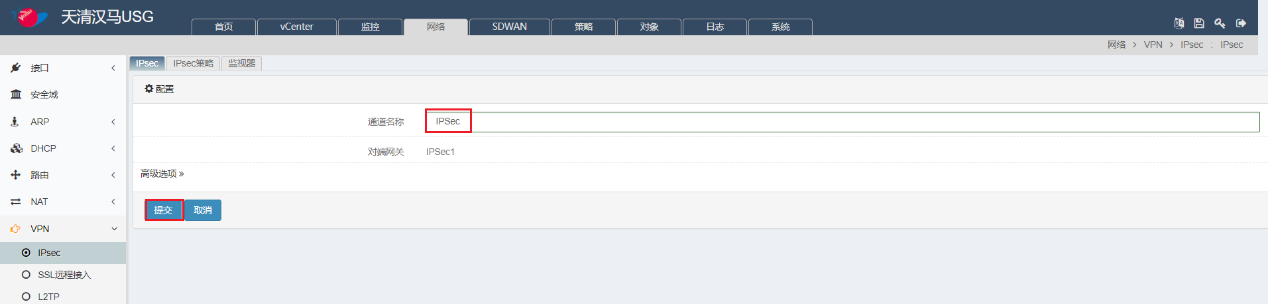

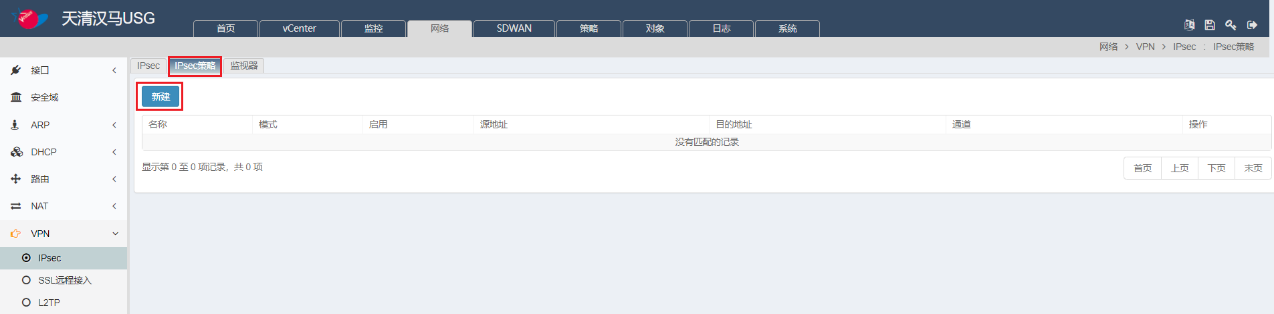

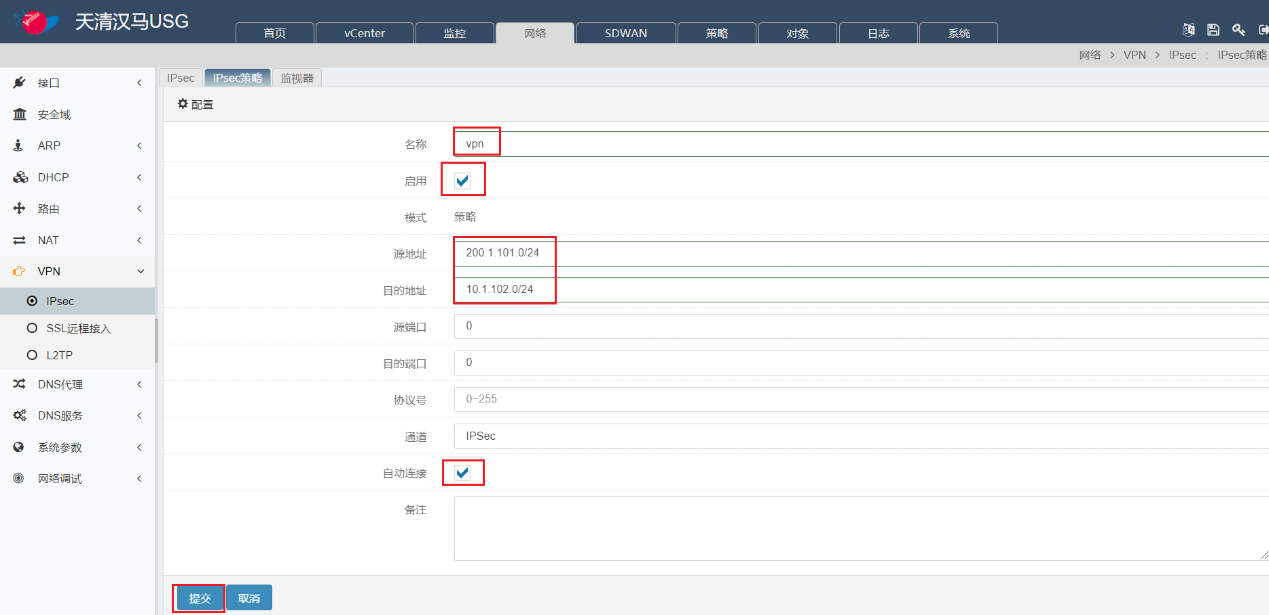

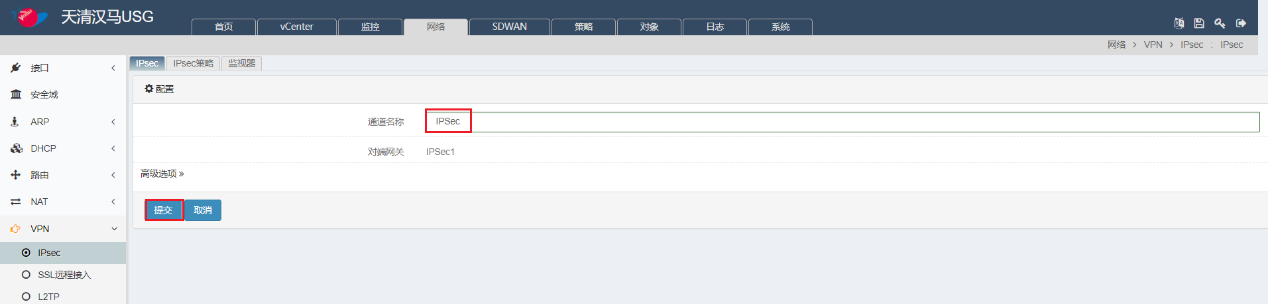

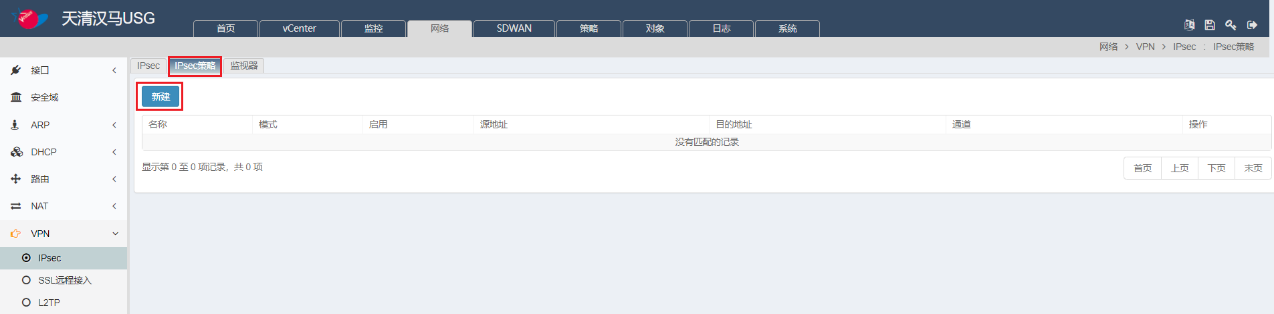

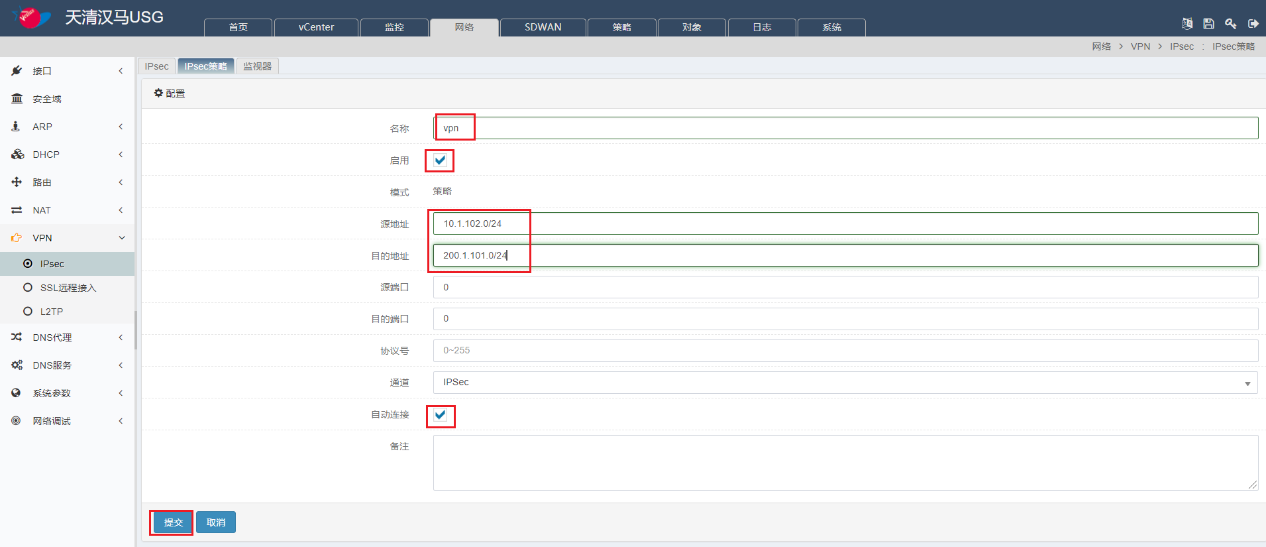

7、选择‘网络’-‘VPN’-‘IPsec’,点击【新建】。网关名称输入“IPSec1”,本地IP地址输入“100.1.1.1”,IP地址输入“100.1.1.2”,预共享密钥输入“123456”,点击【提交】。点击【+】,通道名称输入“IPSec”,点击【提交】。选择‘IPsec策略’,点击【新建】。名称输入“vpn”,勾选‘启用’,源地址输入“200.1.101.0/24”,目的地址输入“10.1.102.0/24”,勾选‘自动连接’,点击【提交】。

(a) 点击新建

(b) 设置共享密钥

(c) 点击加号

(d) 输入通道名称

(e) 新建IPsec策略

(f) 配置源地址和目标地址

图1.1-13 配置IPSec

四、配置防火墙2

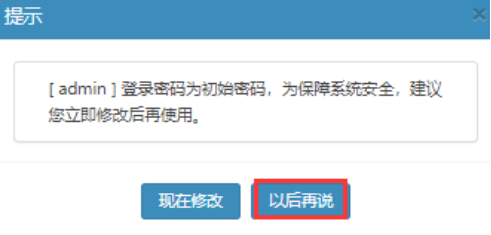

1、 使用浏览器通过HTTPS的方式管理防火墙2。

在浏览器的地址栏中输入https://10.18.112.102,通过用户名admin/密码fw.admin登录防火墙的web管理界面,不修改初始密码;

(a) web登录界面

(b) 不修改密码

图1.1-14 登录防火墙2的web管理界面

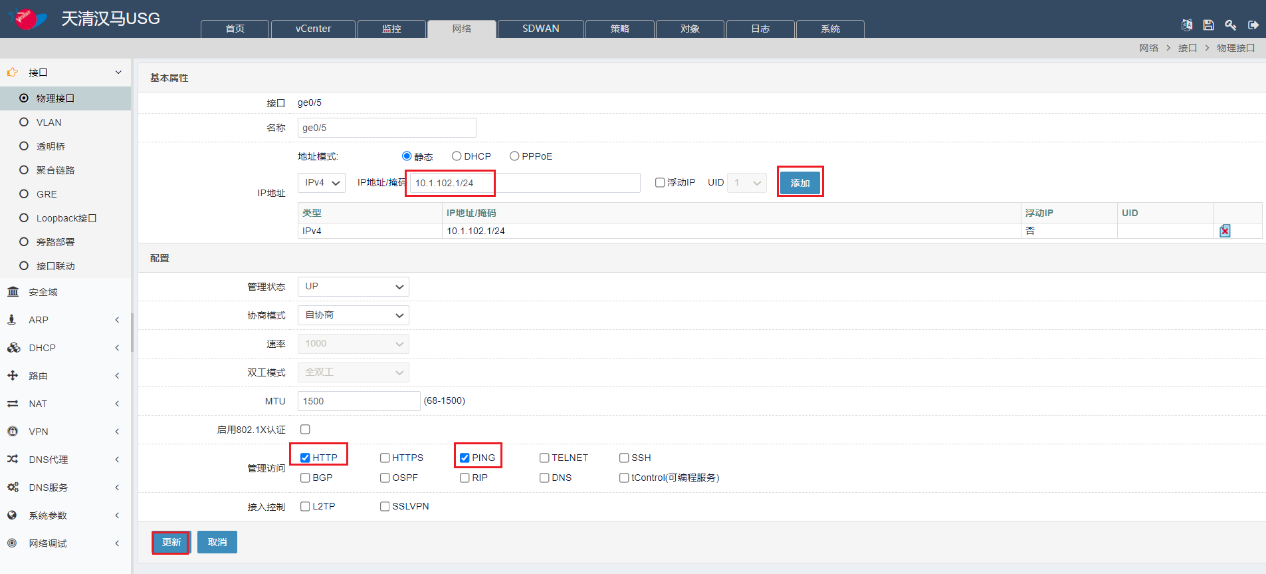

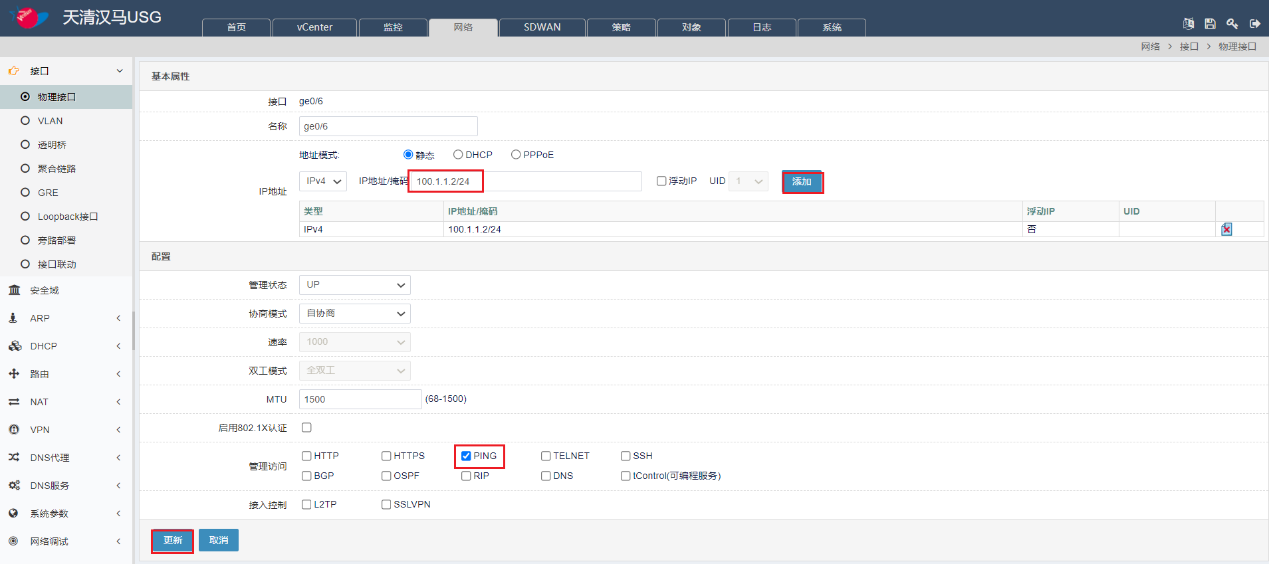

2、 配置防火墙接口ge0/5、ge0/6的IP地址。

选择‘网络’-‘接口’-‘物理接口’,点击ge0/5接口,在‘IP地址/掩码’中输入10.1.102.1/24, 点击【添加】。

管理访问选择HTTP、PING,点击【更新】,完成接口ge0/5的IP地址配置。

相同步骤配置ge0/6接口IP为100.1.1.2/24。

图1.1-15 配置ge0/5接口IP地址

图1.1-16 配置ge0/6接口IP地址

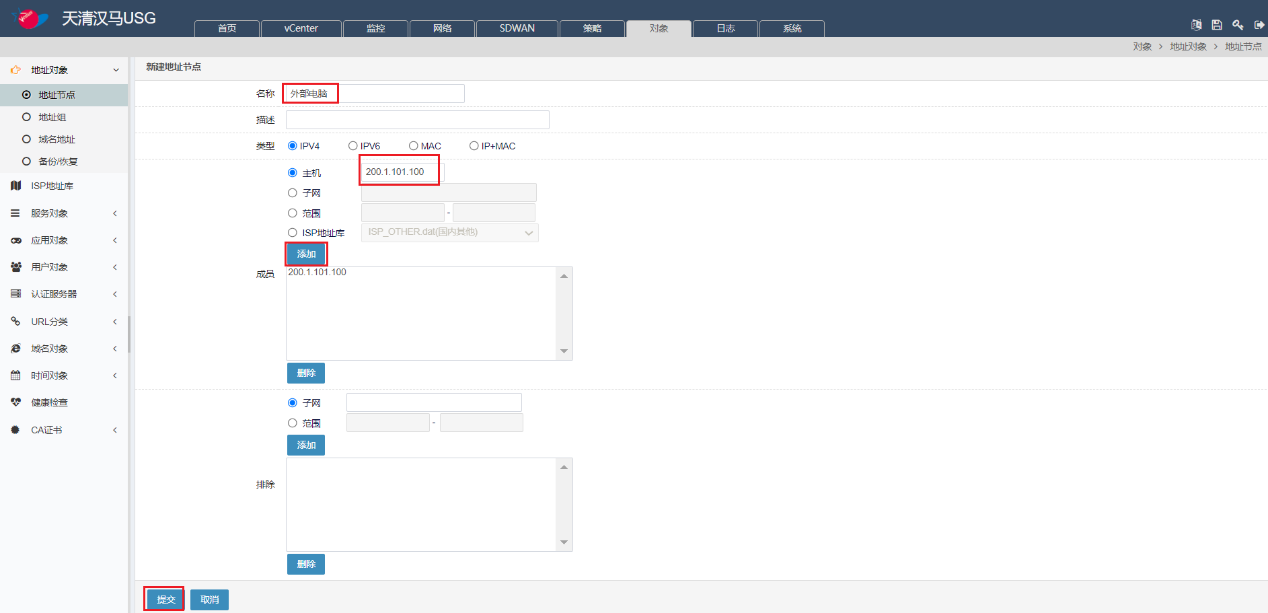

3、选择‘对象’-‘地址对象’-‘地址节点’,点击‘新建’,分别配置“外部电脑”和“服务器”地址对象。

图1.1-17 新建地址对象

4、名称输入“外部电脑”,主机输入“200.1.101.100”,点击【添加】,点击【提交】,完成“外部电脑”地址对象创建。

相同步骤创建“服务器”地址对象,主机输入“10.1.102.101”。

(a) 创建“外部电脑”地址对象

(b) 创建“服务器”地址对象

图1.1-18 创建地址对象

5、选择‘策略’-‘防火墙’-‘策略’,点击【新建策略】,勾选‘启用’, 名称输入“policy”,源地址选择“外部电脑”,目的地址选择“服务器”,服务选择‘any’,动作选择‘PERMIT’,点击【确定】,“policy”策略创建成功。

(a) 新建策略

(b) 配置策略

图1.1-19 新建策略

6、选择‘网络’-‘路由’-‘静态路由’,点击【新建】,IP地址/掩码输入200.1.101.0/24,下一跳地址输入100.1.1.1,点击【提交】,配置静态路由。

(a) 点击新建

(b) 配置下一跳地址

图1.1-20 创建静态路由

7、选择‘网络’-‘VPN’-‘IPsec’,点击【新建】。网关名称输入“IPSec1”,本地IP地址输入“100.1.1.2”,IP地址输入“100.1.1.1”,预共享密钥输入“123456”,点击【提交】。点击【+】,通道名称输入“IPSec”,点击【提交】。选择‘IPsec策略’,点击【新建】。名称输入“vpn”,勾选‘启用’,源地址输入“10.1.102.0/24”,目的地址输入“200.1.101.0/24”,勾选‘自动连接’,点击【提交】。

(a) 点击新建

(b) 设置共享密钥

(c) 点击加号

(d) 输入通道名称

(e) 新建IPsec策略

(f) 配置源地址和目标地址

图1.1-21 配置IPSec

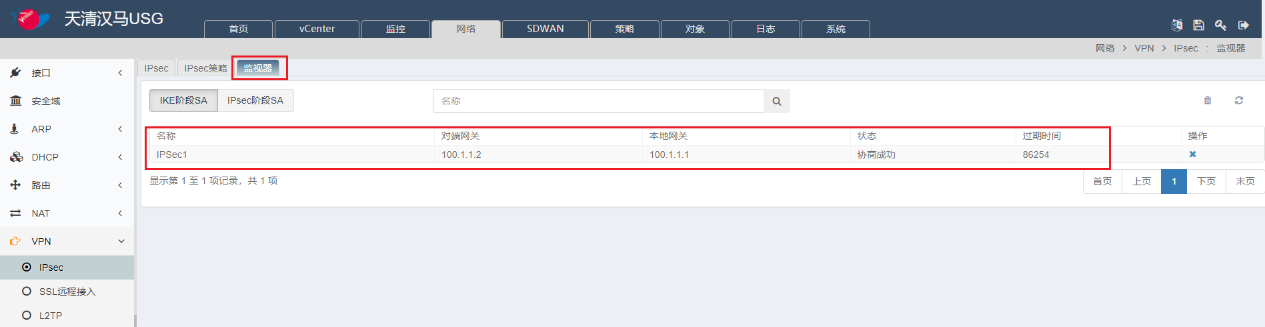

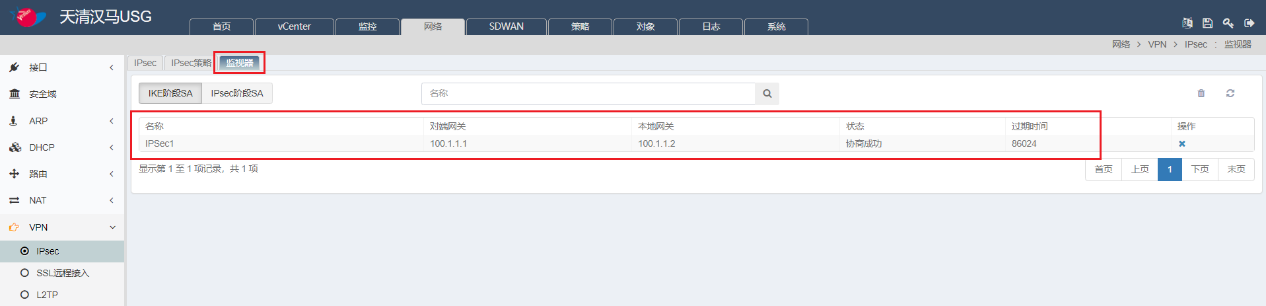

五、验证IPSec VPN

防火墙1选择‘网络’-‘VPN’-‘IPsec’-‘监视器’,状态为‘协商成功’。相同步骤查看防火墙2的IPsec VPN状态。

(a) 防火墙1的IPsec VPN状态

(b) 防火墙2的IPsec VPN状态

图1.1-22 查看状态

测试外部电脑与服务器的连通性,连通成功。

C:\Users\Administrator>ping 10.1.102.101

正在 Ping 10.1.102.101 具有 32 字节的数据:

来自 10.1.102.101 的回复: 字节=32 时间=2ms TTL=126

来自 10.1.102.101 的回复: 字节=32 时间=1ms TTL=126

来自 10.1.102.101 的回复: 字节=32 时间=1ms TTL=126

来自 10.1.102.101 的回复: 字节=32 时间=1ms TTL=126

10.1.102.101 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 1ms,最长 = 2ms,平均 = 1ms

C:\Users\Administrator>

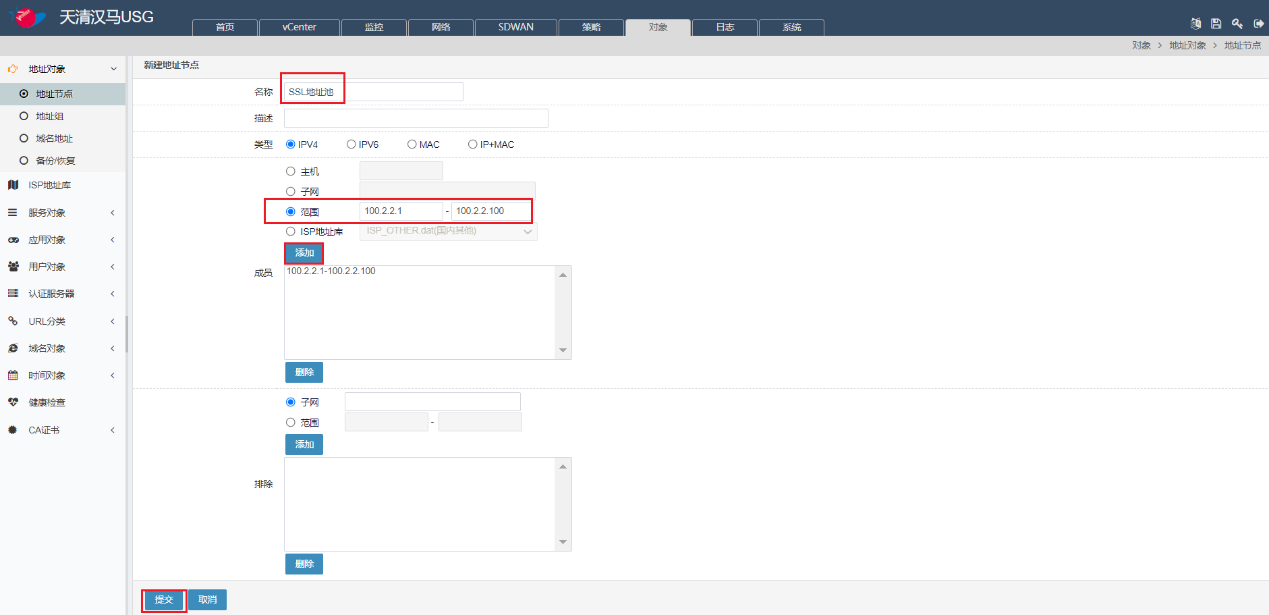

六、配置SSL VPN

1、防火墙1选择‘对象’-‘地址对象’-‘地址节点’,点击【新建】,名称输入“SSL地址池”,选择范围,输入“100.2.2.1-100.2.2.100”,点击【添加】,点击【提交】。

(a) 点击新建

(b) 新建地址节点

图1.1-23 新建地址节点

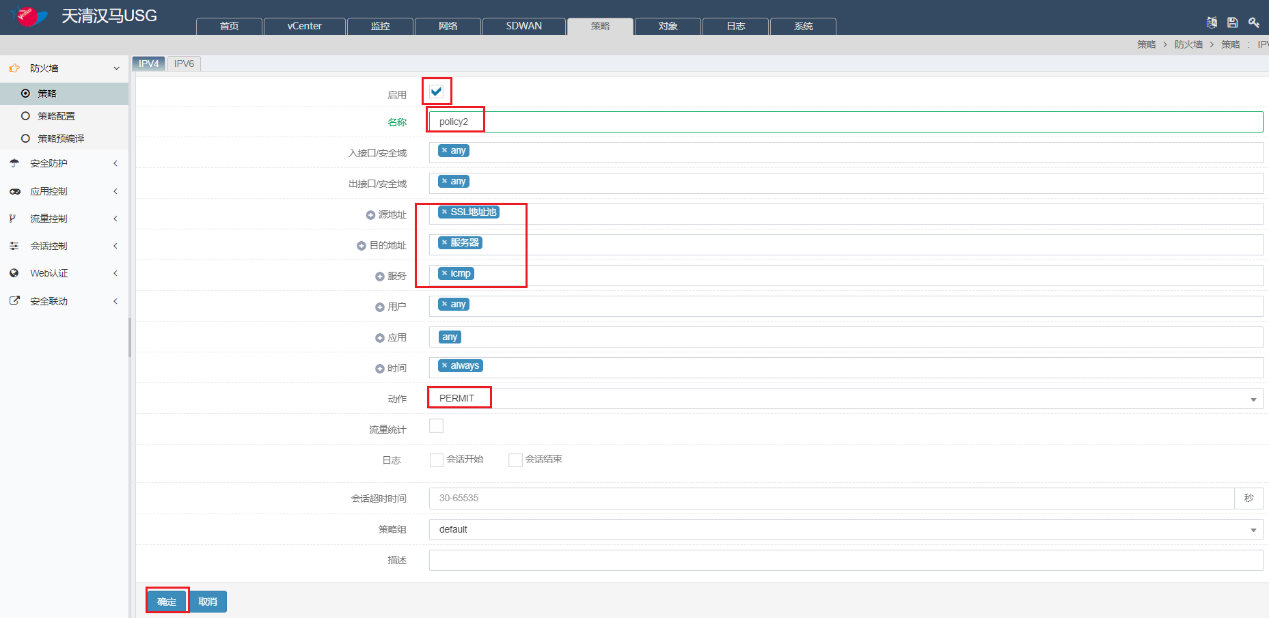

2、选择‘策略’-‘防火墙’-‘策略’,点击【新建策略】,勾选‘启用’,名称输入“policy2”,源地址选择“SSL地址池”,目的地址选择“服务器”,服务选择“icmp”,动作“PERMIT”,点击【确定】。

(a) 点击新建

(b) 新建策略

图1.1-24 新建策略

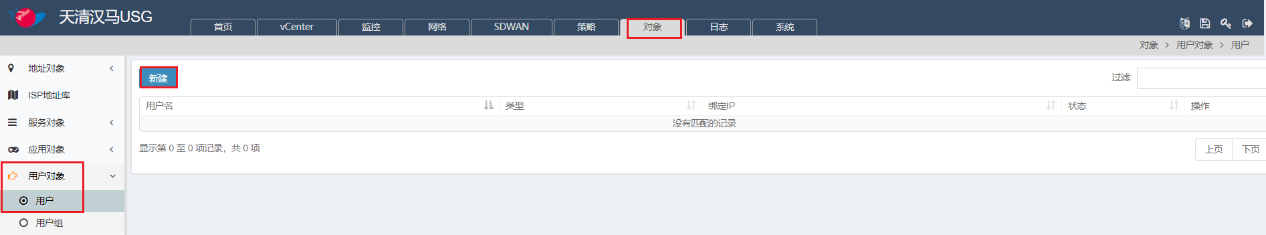

3、选择‘对象’-‘用户对象’-‘用户’,点击【新建】,用户名输入“SSL”,密码输入123456,点击【提交】。

(a) 点击新建

(b) 配置用户

图1.1-25 新建用户

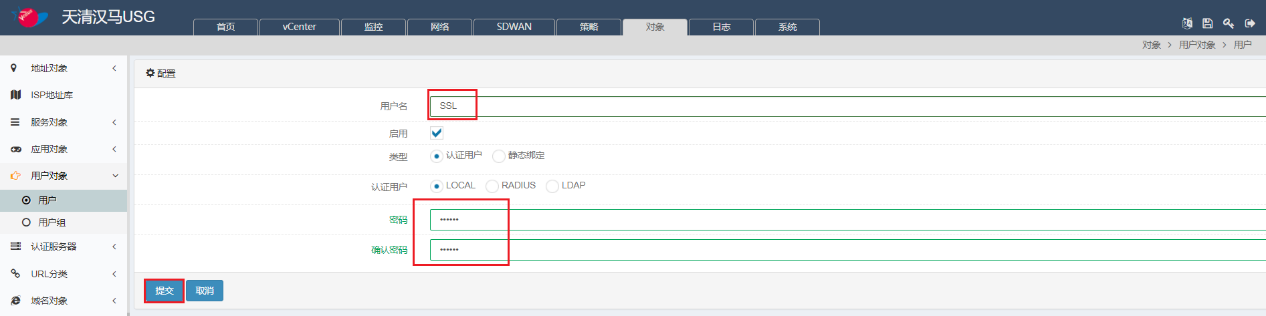

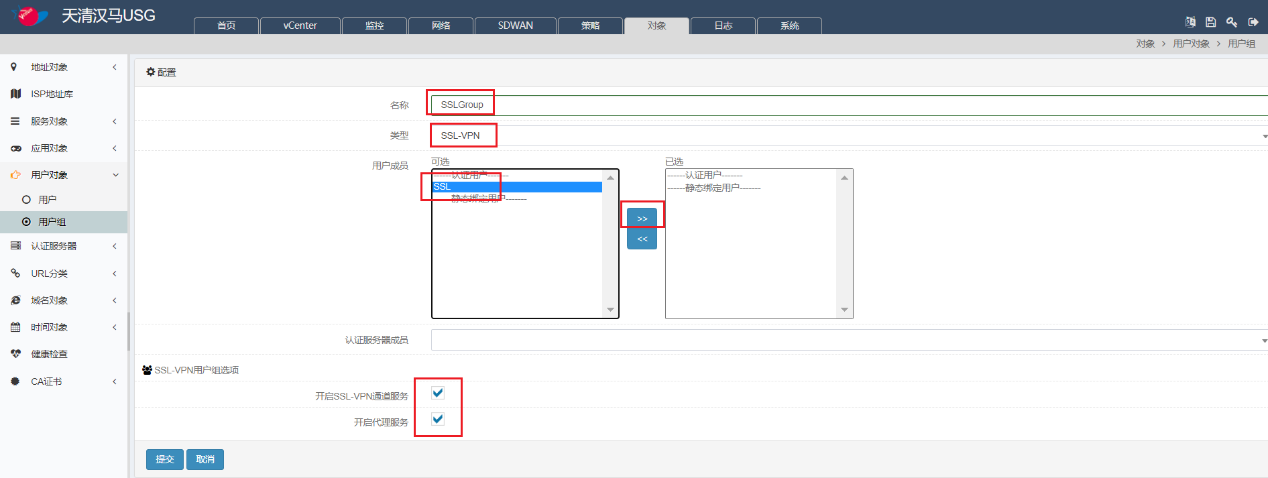

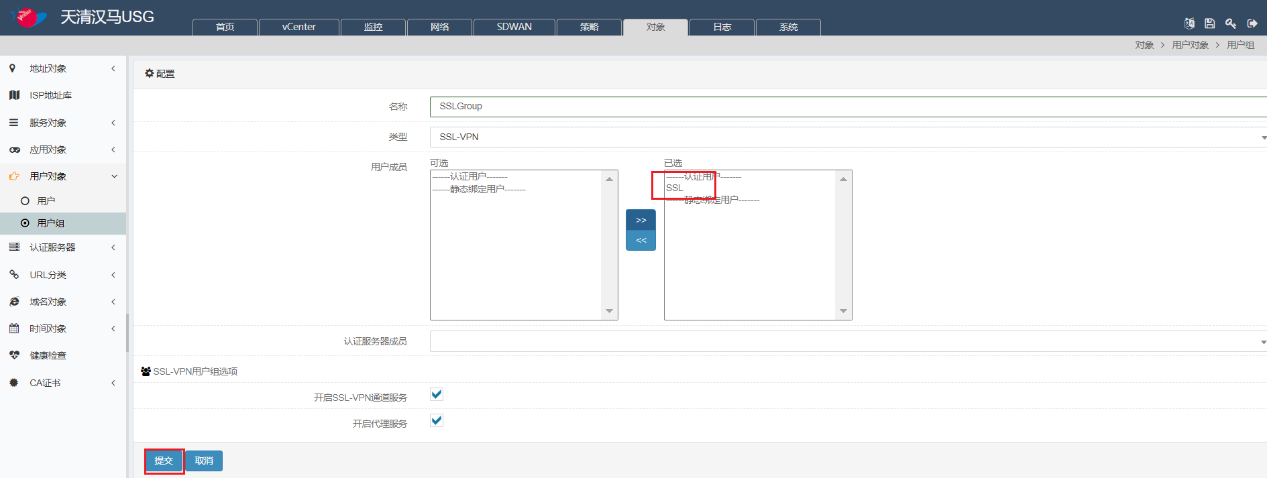

4、选择‘对象’-‘用户对象’-‘用户组’,点击【新建】,名称输入“SSLGroup”,类型选择‘SSL-VPN’,用户成员选中“SSL”,点击‘>>’,勾选‘开启SSL-VPN通道服务’和‘开启代理服务’,点击【提交】。

(a) 点击新建

(b) 配置用户组

(c) 提交用户组配置

图1.1-26 新建用户组

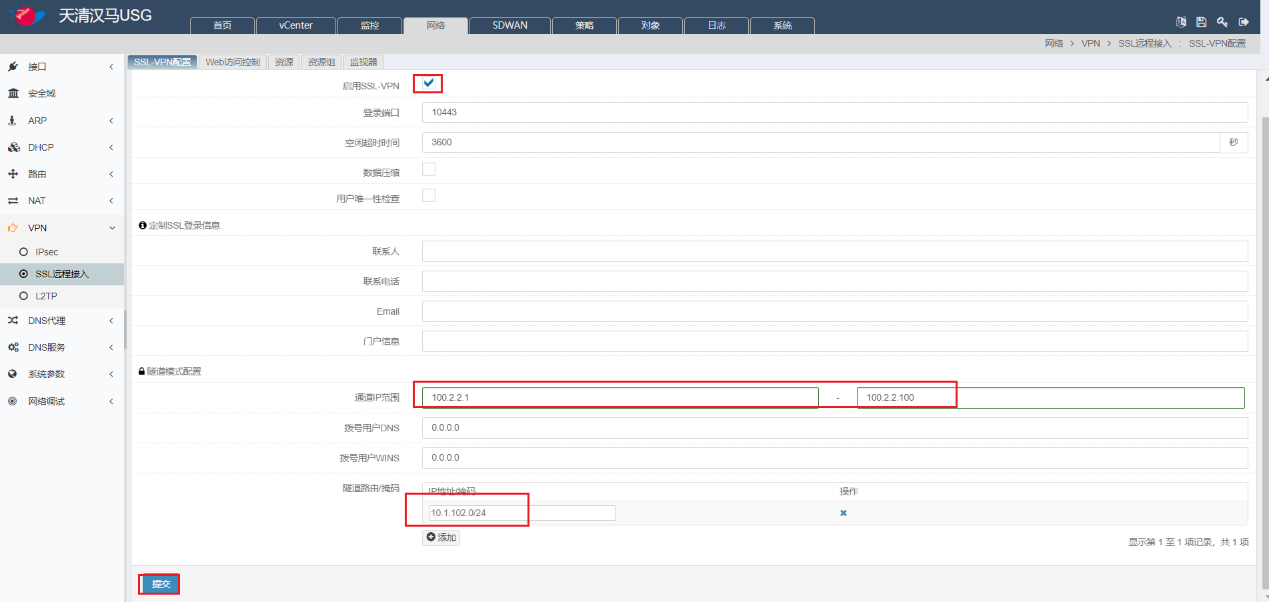

5、选择‘网络’-‘VPN’-‘SSL远程接入’,勾选‘启用SSL-VPN’,通道IP范围输入“100.2.2.1-100.2.2.100”,隧道路由/掩码输入“10.1.102.0/24”,点击【提交】。

图1.1-27 配置SSL VPN

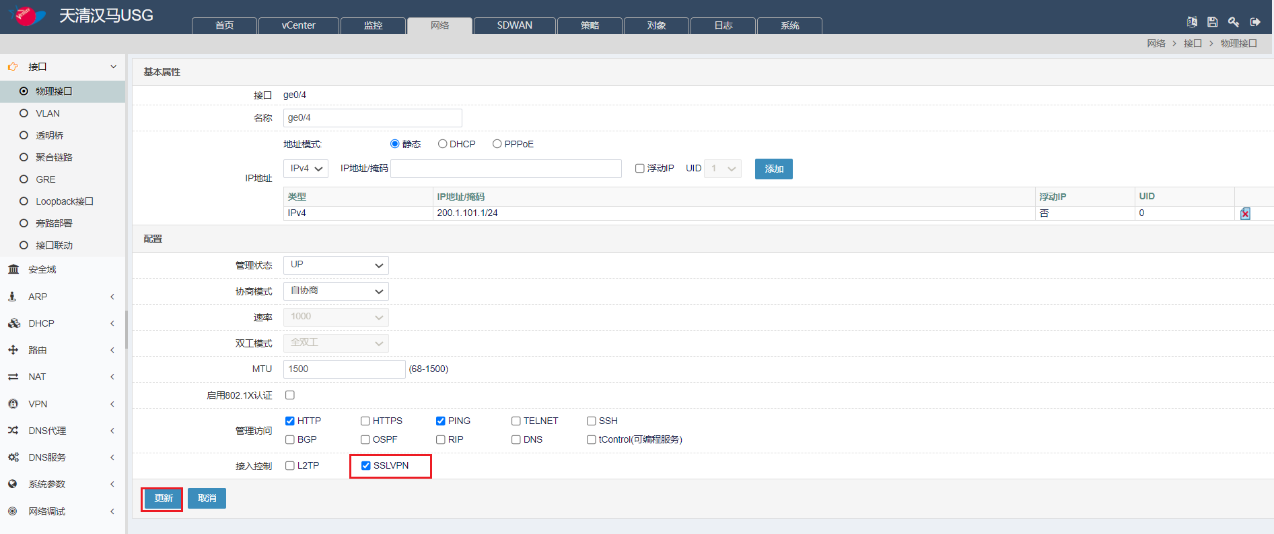

6、选择‘网络’-‘接口’-‘物理接口’,点击‘Ge0/4’,勾选管理方式SSL VPN,点击【更新】。

(a) 选择ge0/4

(b) 选择SSLVPN

图1.1-28 开启接口SSLVPN

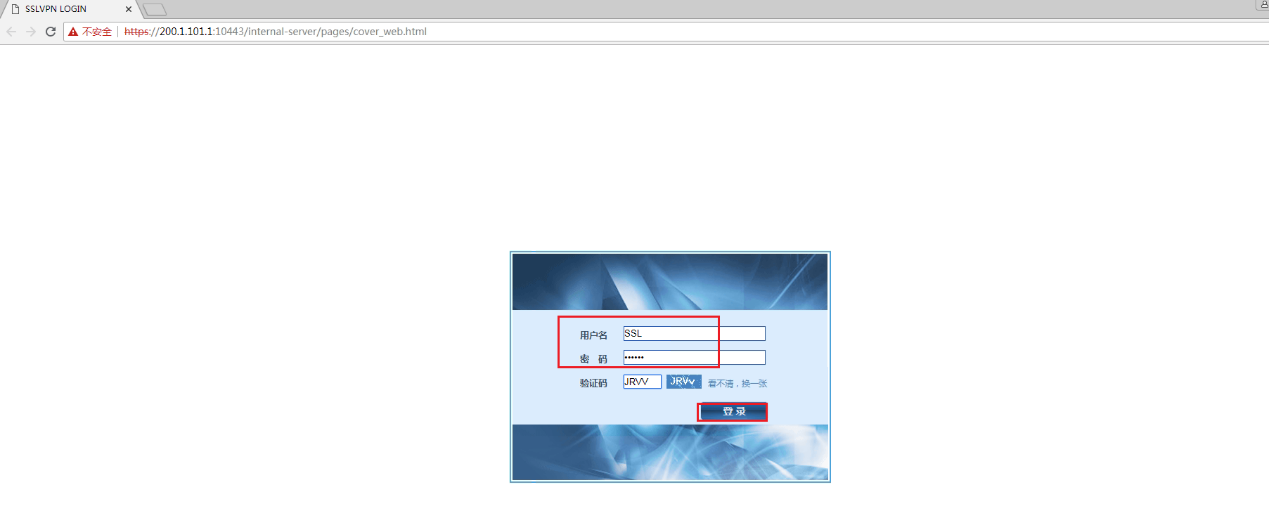

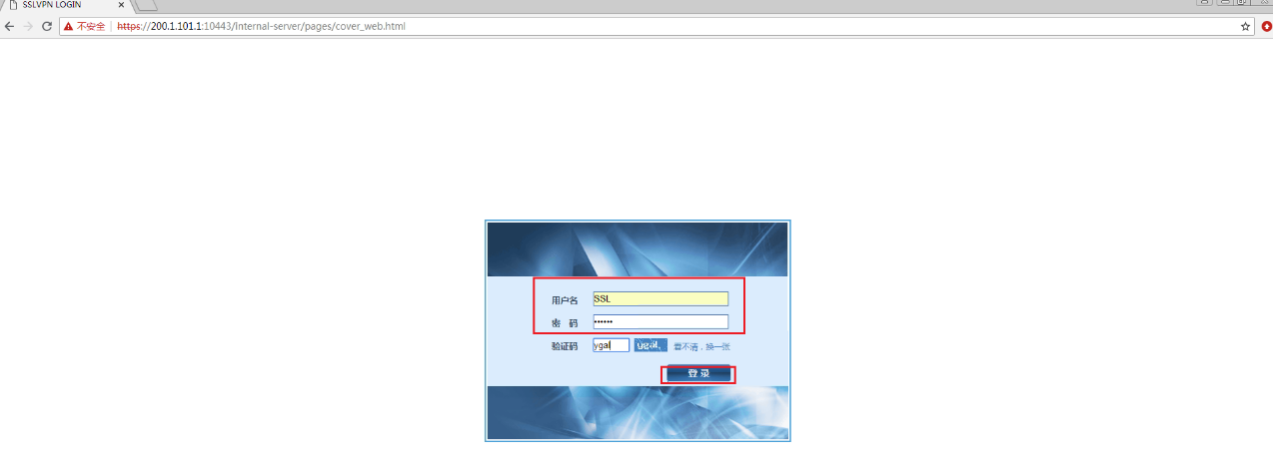

7、外部电脑上通过浏览器访问https://200.1.101.1:10443,输入用户名SSL,密码123456,输入验证码,点击【登录】。

图1.1-29 登录SSL VPN

8、点击“此处”安装SSLVPN隧道模式客户端。

(a) 点击此处

(b) 点击运行

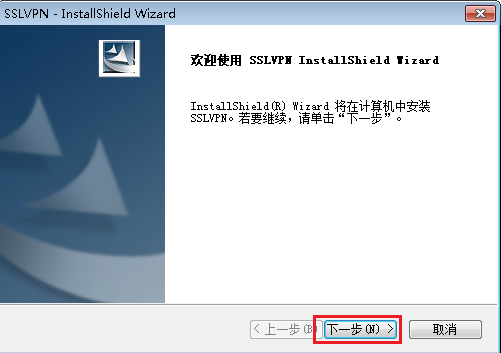

(c) 点击下一步

(d) 点击下一步

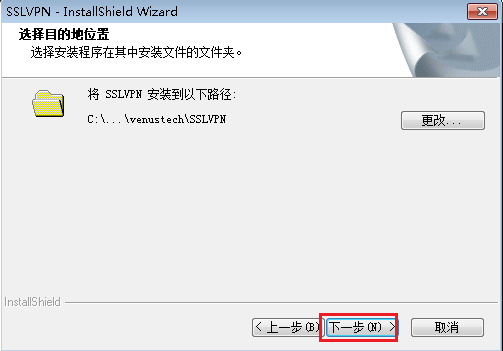

(e) 点击下一步

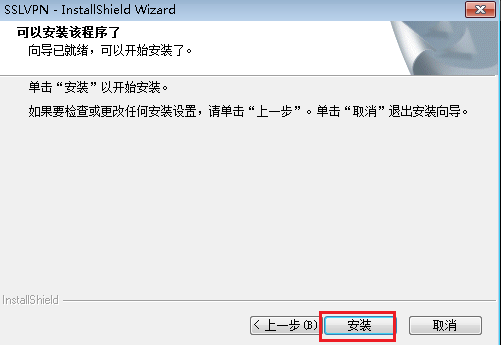

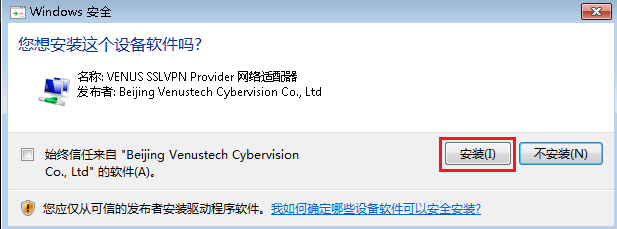

(f) 点击安装

(g) 点击安装

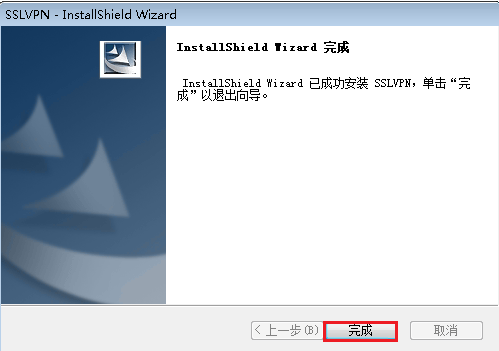

(h) 点击完成

图1.1-30 安装SSL VPN客户端

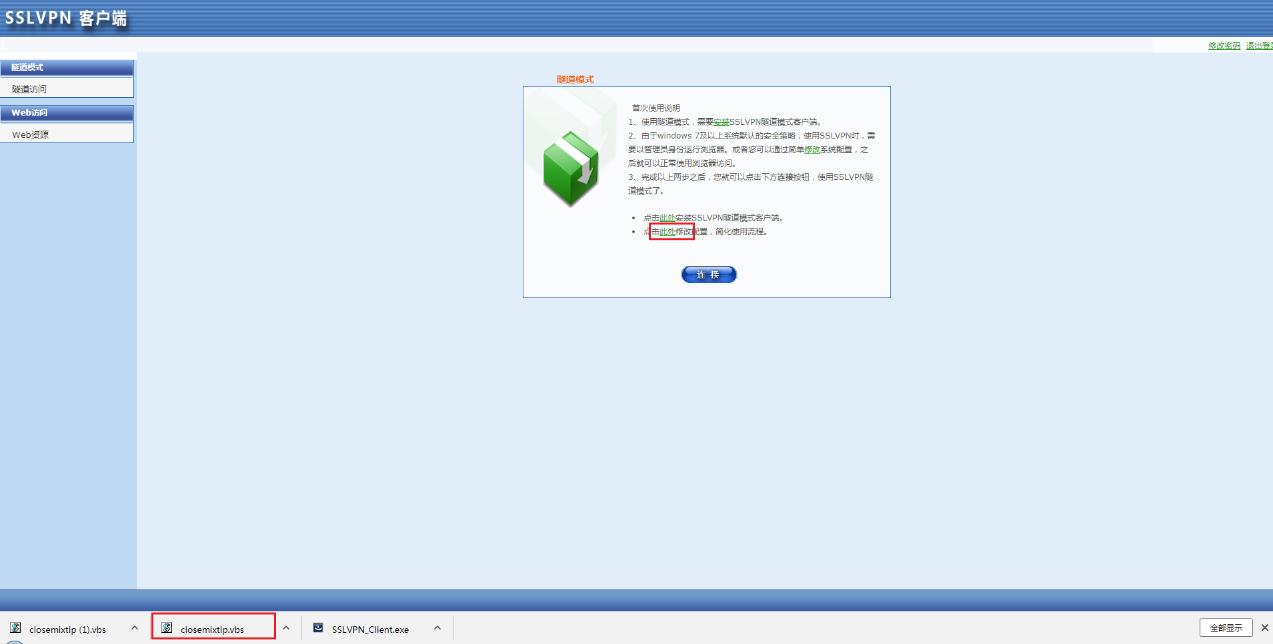

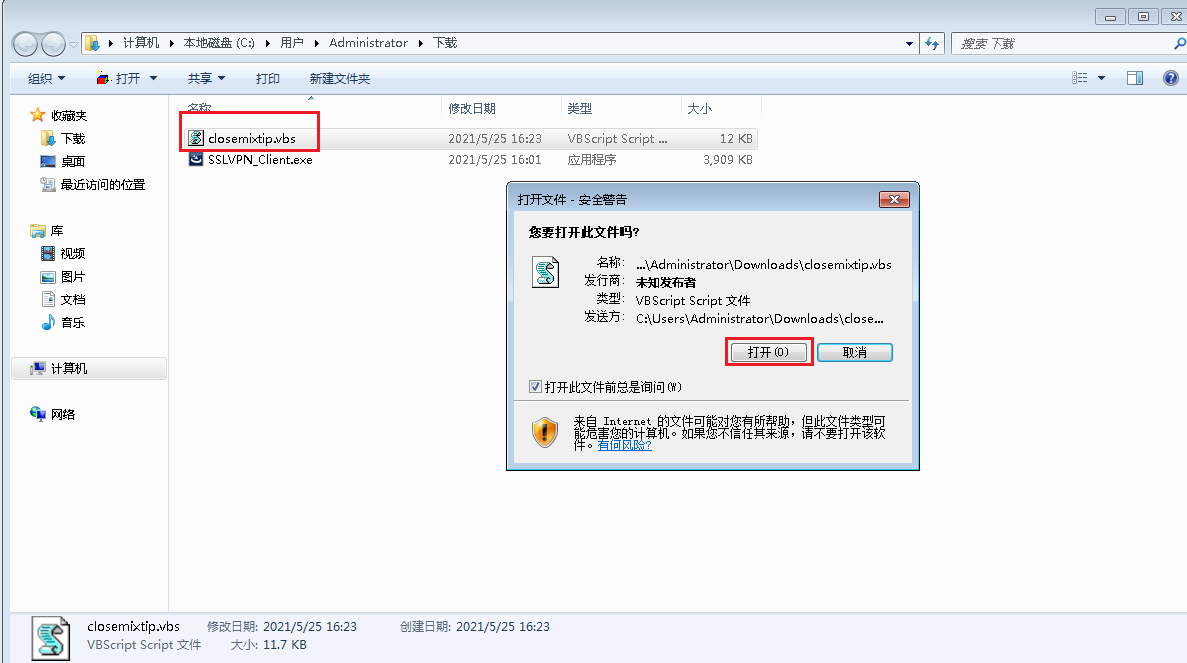

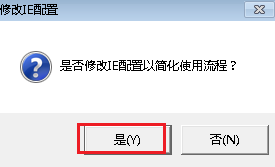

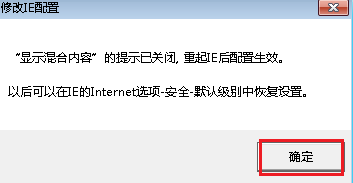

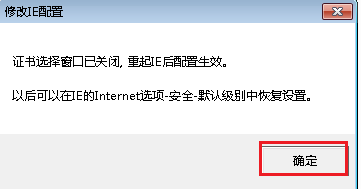

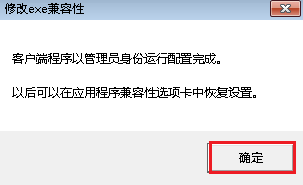

9、点击“此处”下载closemixtip.vbs,双击closemixtip.vbs修改配置。

(a) 点击此处

(b) 点击打开

(c) 点击是

(d) 点击确定

(e) 点击确定

(f) 点击确定

图1.1-31 修改配置

10、重新登录,点击连接,cmd下通过ipconfig命令查看获取的IP地址。

图1.1-32 重新登录

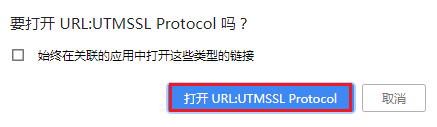

(a) 点击连接

(b) 点击打开URL

图1.1-33 连接SSL VPN

查看IP地址如下:

C:\Users\Administrator>ipconfig

Windows IP 配置

以太网适配器 本地连接 5:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::e4d0:d6c:5edf:d98%28

IPv4 地址 . . . . . . . . . . . . : 100.2.2.2

子网掩码 . . . . . . . . . . . . : 255.255.255.128

默认网关. . . . . . . . . . . . . :

以太网适配器 本地连接 2:

连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::6db5:e6f1:bb52:37bb%14

IPv4 地址 . . . . . . . . . . . . : 200.1.101.100

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 200.1.101.1

隧道适配器 isatap.{688CF2B2-39F1-4D94-B6B6-EE814CCBB769}:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

隧道适配器 isatap.{FF693A6B-4CD8-45A5-9F66-8F6816DD6265}:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

隧道适配器 6TO4 Adapter:

连接特定的 DNS 后缀 . . . . . . . :

IPv6 地址 . . . . . . . . . . . . : 2002:6402:202::6402:202

IPv6 地址 . . . . . . . . . . . . : 2002:c801:6564::c801:6564

默认网关. . . . . . . . . . . . . : 2002:c058:6301::c058:6301

隧道适配器 isatap.{6D8EA019-AB5A-4564-A448-0BD8CDEB5BDA}:

媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

C:\Users\Administrator>

11、防火墙1选择‘网络’-‘VPN’-‘SSL远程接入’-‘监视器’,可以看到VPN的状态。

图1.1-34 查看状态

七、配置清除

实验完成后,下课前,如若对防火墙执行了保存操作,命令行下恢复防火墙配置,重启防火墙。

host> enable

host# erase startup-config

host# reboot

The system will be rebooted! Please enter "y/n" to confirm: y

1.4 总结与思考

网络安全建设时,通常利用VPN技术建立专用的数据通信网络来保障数据在网络通信过程中的安全。VPN综合利用了隧道技术、加解密技术、密钥管理技术、身份认证技术和访问控制技术等,通过建立虚拟安全通道实现两个网络间安全连接,保证了数据在网络间通信的完整性和保密性。在本次实训中,进行了IPsec VPN和SSL VPN配置的讲解,目的是使学员掌握IPsec VPN和SSL VPN的配置方法,深入了解IPsec VPN和SSL VPN的使用。