Windows安全漏洞保护技术应用实验

一、实验目的

1.了解Windows 内存攻击与保护的方法。

2.掌握GS 保护机制及对抗/GS保护。

3.体验/GS 保护机制的作用。

4.掌握数据执行保护DEP。

5.了解 Windows 系统中 DEP 功能的启用情况。

二、实验环境与设备

1.实验环境:Windows32/64位系统。

2.设备:PC机。

3.软件:Visual Studio 2013、 UltraEdit。

图1

三、实验内容和步骤

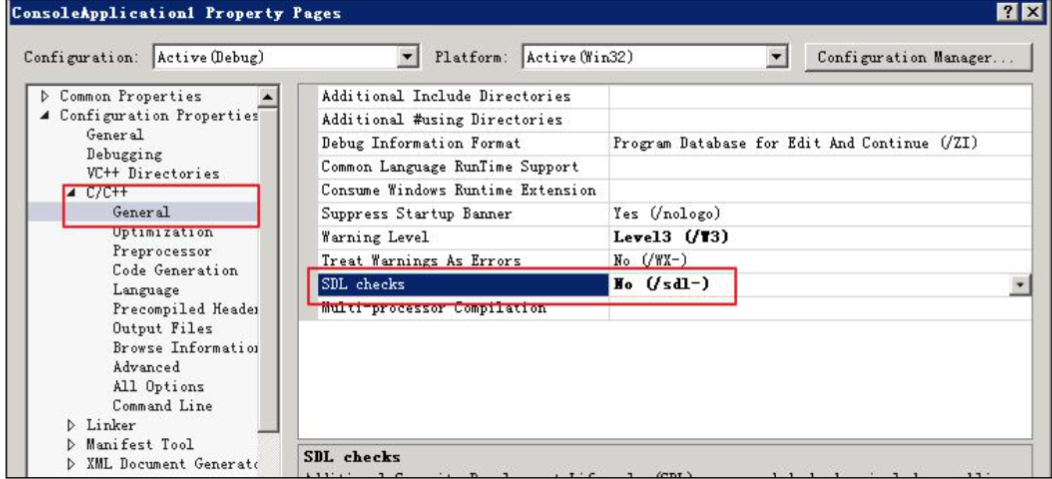

1.在Visual Studio 2013 中新建一个 Win32 控制台应用程序,附加选项中将“安全开发生 命周期(SDL)检查”取消设置。

图2

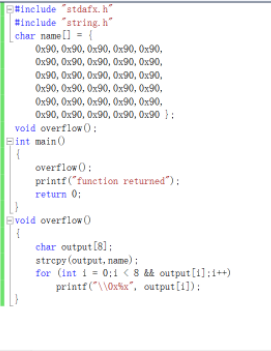

2.运行如下代码

图3

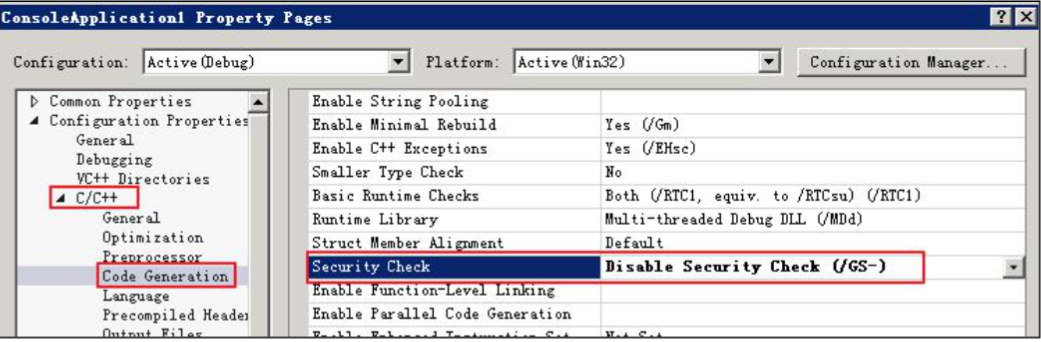

3. 比较使用/GS选项和未使用/GS选项编译的反汇编代码,查看运行结果并分析原因(运行结果截图)

图4

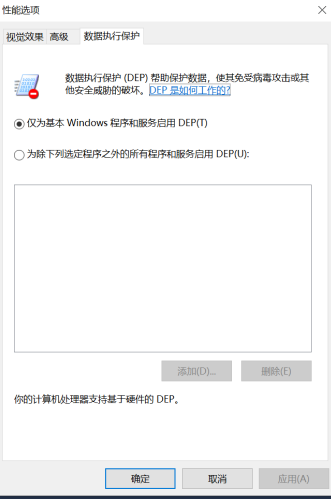

4. 查询 Windows 系统中 DEP 是否启用,描述查询路径(对数据执行保护页框截图)。

图5

四、实验报告

根据实验内容和步骤,完成实验报告撰写。

(做好实验后就写实验报告,注意要添加实验结果截图)

五、扩展

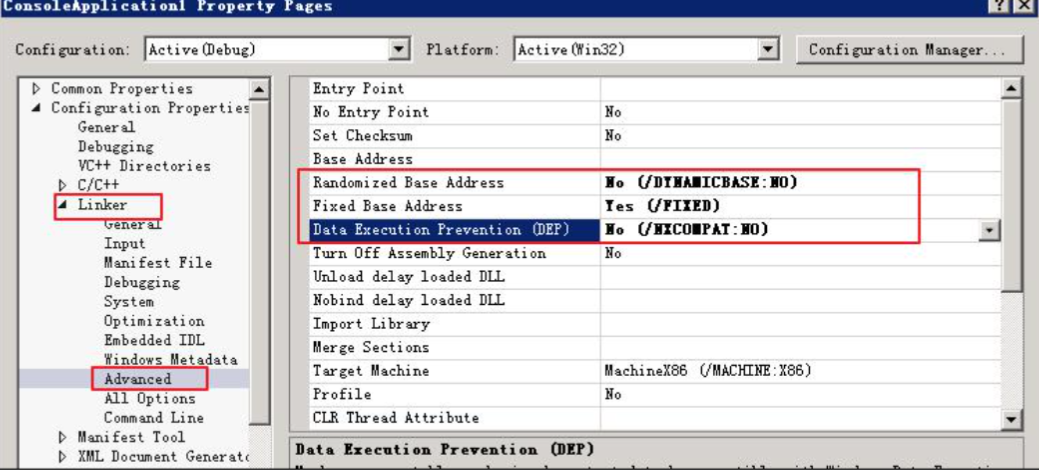

1. 在 Windows 系统中,Windows Server 2008 及以后版本,默认情况下启用 ASLR。可以通过 VS2008 及以上版本都启用 ASLR 服务,但可以在项目属性中修改/dynamicbase 属性,使其取消 ASLR 保护。 完成在 Visual Studio 2013 中关闭ASLR服务,描述具体路径和关闭/DYNAM

图6